热门文章

最新发布

-

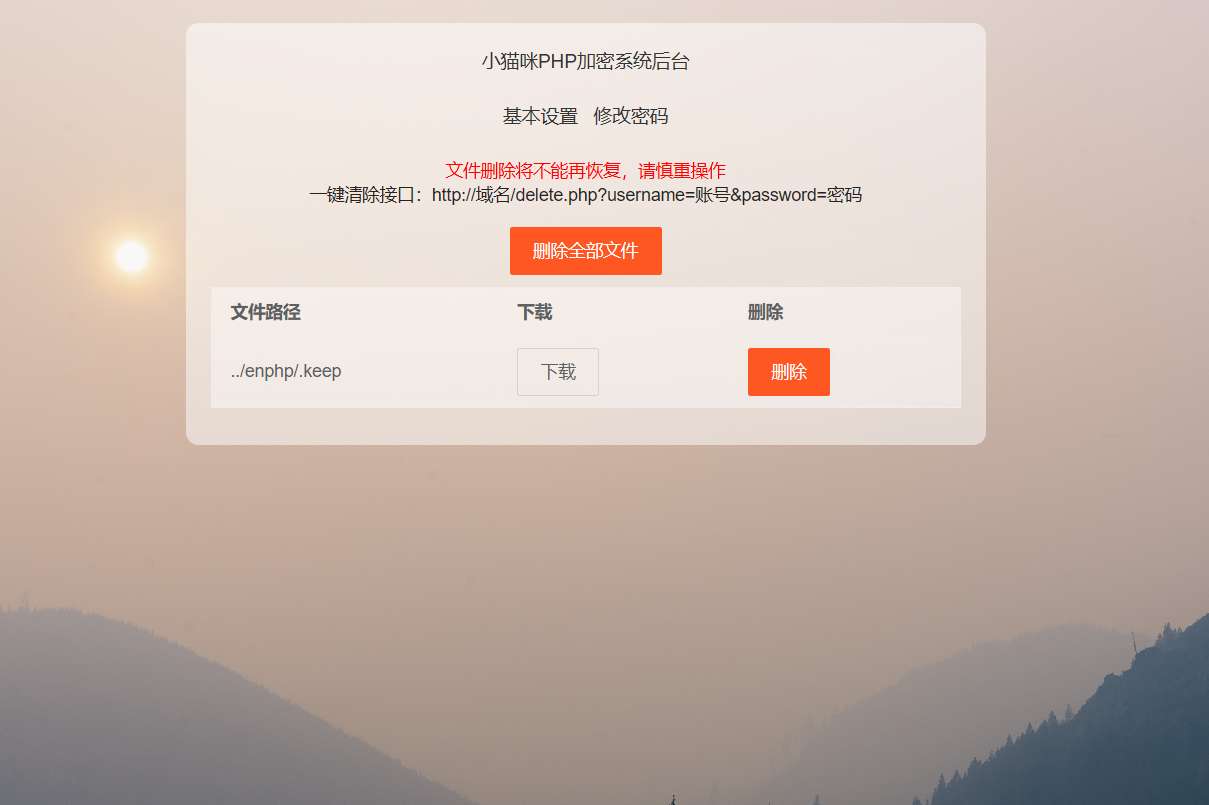

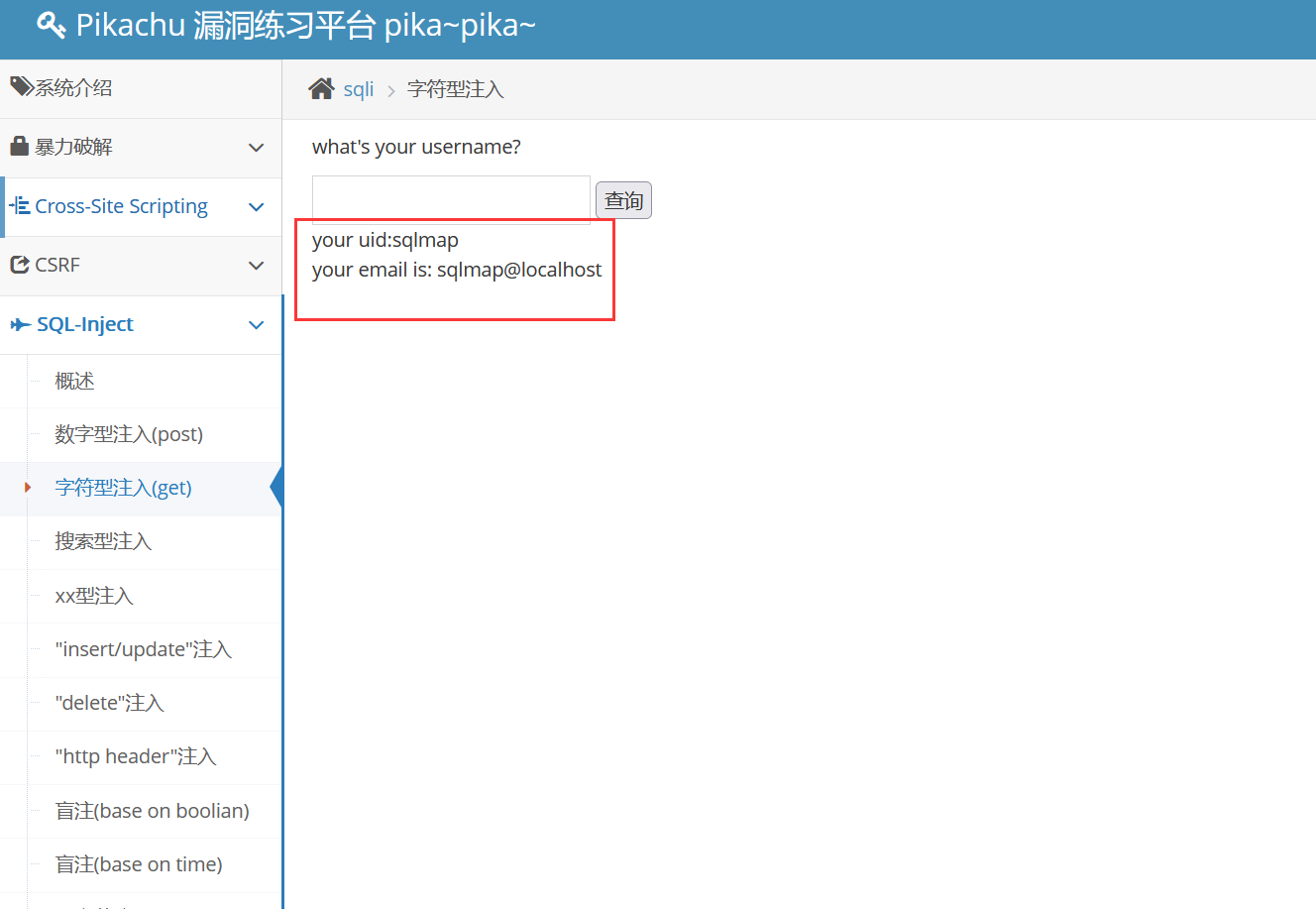

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。 -

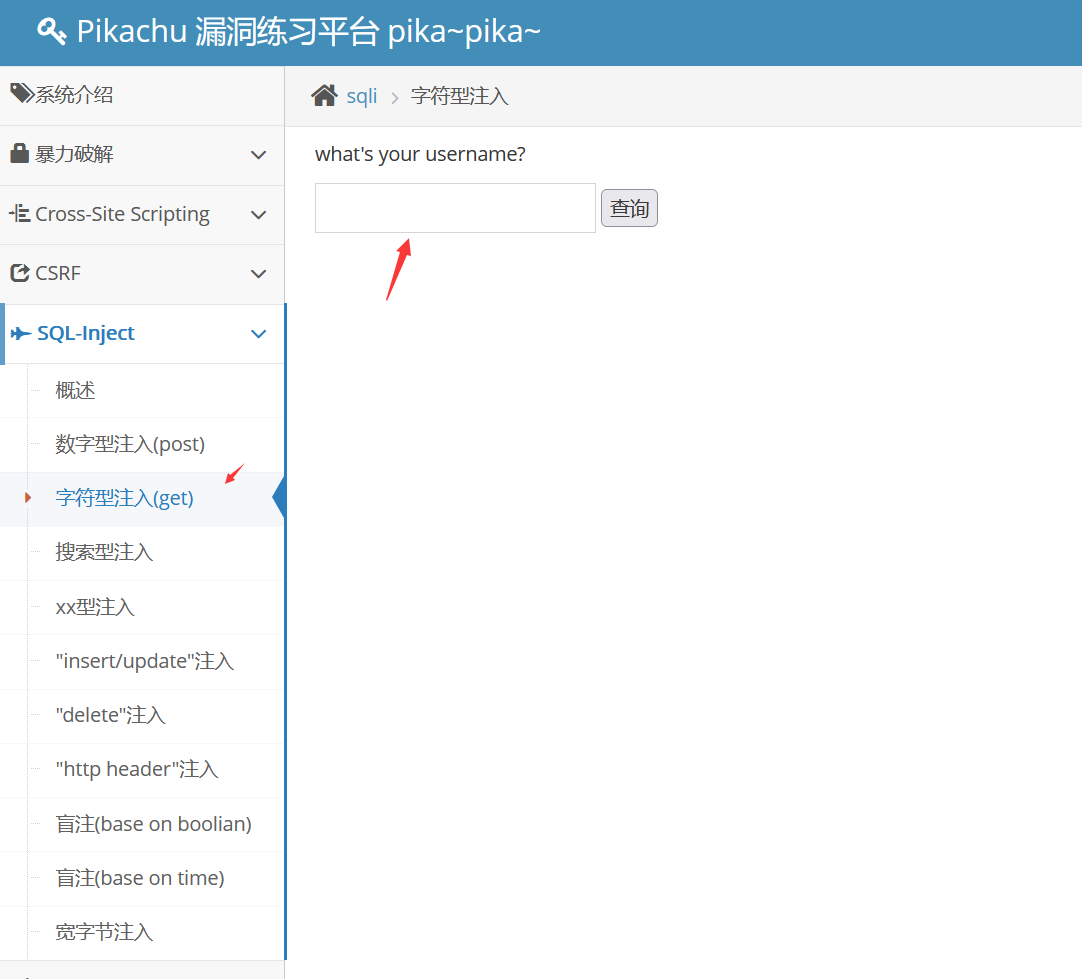

字符串型漏洞注入 SQL注入是一种严重的安全漏洞,它允许攻击者在不受控制的情况下执行任意的SQL代码。这种攻击通常发生在Web应用程序没有正确验证或转义用户输入的情况下。字符串型注入是SQL注入的一种形式,它涉及到在应用程序的输入框中插入恶意的字符串,以干扰正常的SQL查询执行。 注意:以下教程仅用于教育目的,以帮助理解SQL注入的原理和防御措施。请勿在未经授权的系统上尝试这些攻击,这是违法的,并可能导致严重后果。 1. 理解SQL注入的基本原理 SQL注入的基本原理是攻击者通过构造特定的输入,使得原本的SQL查询语句结构发生改变,从而执行攻击者指定的恶意SQL代码。 2. 识别潜在的注入点 在Web应用程序中,任何接收用户输入并用于构建SQL查询的地方都可能是潜在的注入点。常见的注入点包括搜索框、登录框、用户评论等。 3. 构造恶意输入 攻击者需要构造恶意的输入字符串,这些字符串旨在改变SQL查询的结构和逻辑。例如,使用单引号(')来闭合原有的字符串字面量,然后添加恶意的SQL代码。 4. 利用注入漏洞 一旦构造了恶意输入,攻击者可以将其提交给Web应用程序。如果应用程序没有正确处理这个输入,它可能会被拼接到SQL查询中,导致原本的查询逻辑被改变。攻击者可以利用这个漏洞来执行各种恶意操作,如获取敏感数据、篡改数据、执行管理操作等。 5. 防御SQL注入 为了防止SQL注入攻击,可以采取以下措施: 使用参数化查询:参数化查询是一种预编译SQL语句的方式,它将用户输入作为参数传递给查询,而不是直接拼接到查询字符串中。这样可以确保用户输入被正确地转义和处理,防止恶意SQL代码的注入。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受符合预期格式和长度的输入。对于特殊字符和潜在的危险字符,应进行转义或过滤。 错误处理:合理处理应用程序中的错误和异常,避免将详细的数据库错误信息暴露给攻击者。 最小权限原则:为数据库连接使用具有最小必要权限的账户,以减少攻击者可能利用的机会。 6. 学习和实践 为了深入理解SQL注入的原理和防御措施,建议学习相关的安全课程、阅读安全文档和参考资料。此外,可以通过搭建安全的测试环境来实践SQL注入的防御技术,以加深对这一安全漏洞的认识。 下面开始教程: 我们以Pikachu漏洞测试平台进行演示 这里的字符串注入是通过Get进行参数传递 QQ截图20240424215550.png图片 接着我们随便输入一个数据库语法,看看有没有提示! QQ截图20240424215934.png图片 很好果然有返回错误信息: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1 这种情况就是因为没有及时进行用户的转义验证,而存在sql注入风险! 接着我们开始下一步 猜想MySQL语法,输入“x%' or 1=1#”,结果会查询出所有的用户信息 {F53C1315-DD2B-4d13-BE2C-D5B69CC4F573}.png图片 最后,强调一遍,不要在任何未经授权的系统上尝试SQL注入攻击。这种行为是非法的,并可能导致严重的法律后果。

字符串型漏洞注入 SQL注入是一种严重的安全漏洞,它允许攻击者在不受控制的情况下执行任意的SQL代码。这种攻击通常发生在Web应用程序没有正确验证或转义用户输入的情况下。字符串型注入是SQL注入的一种形式,它涉及到在应用程序的输入框中插入恶意的字符串,以干扰正常的SQL查询执行。 注意:以下教程仅用于教育目的,以帮助理解SQL注入的原理和防御措施。请勿在未经授权的系统上尝试这些攻击,这是违法的,并可能导致严重后果。 1. 理解SQL注入的基本原理 SQL注入的基本原理是攻击者通过构造特定的输入,使得原本的SQL查询语句结构发生改变,从而执行攻击者指定的恶意SQL代码。 2. 识别潜在的注入点 在Web应用程序中,任何接收用户输入并用于构建SQL查询的地方都可能是潜在的注入点。常见的注入点包括搜索框、登录框、用户评论等。 3. 构造恶意输入 攻击者需要构造恶意的输入字符串,这些字符串旨在改变SQL查询的结构和逻辑。例如,使用单引号(')来闭合原有的字符串字面量,然后添加恶意的SQL代码。 4. 利用注入漏洞 一旦构造了恶意输入,攻击者可以将其提交给Web应用程序。如果应用程序没有正确处理这个输入,它可能会被拼接到SQL查询中,导致原本的查询逻辑被改变。攻击者可以利用这个漏洞来执行各种恶意操作,如获取敏感数据、篡改数据、执行管理操作等。 5. 防御SQL注入 为了防止SQL注入攻击,可以采取以下措施: 使用参数化查询:参数化查询是一种预编译SQL语句的方式,它将用户输入作为参数传递给查询,而不是直接拼接到查询字符串中。这样可以确保用户输入被正确地转义和处理,防止恶意SQL代码的注入。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受符合预期格式和长度的输入。对于特殊字符和潜在的危险字符,应进行转义或过滤。 错误处理:合理处理应用程序中的错误和异常,避免将详细的数据库错误信息暴露给攻击者。 最小权限原则:为数据库连接使用具有最小必要权限的账户,以减少攻击者可能利用的机会。 6. 学习和实践 为了深入理解SQL注入的原理和防御措施,建议学习相关的安全课程、阅读安全文档和参考资料。此外,可以通过搭建安全的测试环境来实践SQL注入的防御技术,以加深对这一安全漏洞的认识。 下面开始教程: 我们以Pikachu漏洞测试平台进行演示 这里的字符串注入是通过Get进行参数传递 QQ截图20240424215550.png图片 接着我们随便输入一个数据库语法,看看有没有提示! QQ截图20240424215934.png图片 很好果然有返回错误信息: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1 这种情况就是因为没有及时进行用户的转义验证,而存在sql注入风险! 接着我们开始下一步 猜想MySQL语法,输入“x%' or 1=1#”,结果会查询出所有的用户信息 {F53C1315-DD2B-4d13-BE2C-D5B69CC4F573}.png图片 最后,强调一遍,不要在任何未经授权的系统上尝试SQL注入攻击。这种行为是非法的,并可能导致严重的法律后果。 -

MySQL基础语句 MySQL是一个流行的关系型数据库管理系统。下面是一些简单的MySQL基础语句,用于执行常见的数据库操作。 1. 创建数据库 CREATE DATABASE mydatabase; 2. 使用数据库 USE mydatabase; 3. 创建表 CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, name VARCHAR(50) NOT NULL, email VARCHAR(100) UNIQUE NOT NULL, age INT); 4. 插入数据 INSERT INTO users (name, email, age) VALUES ('Alice', 'alice@example.com', 25); 5. 查询数据 查询所有记录 SELECT * FROM users; 查询特定字段 SELECT name, email FROM users; 带条件的查询 SELECT * FROM users WHERE age > 20; 6. 更新数据 UPDATE users SET age = 26 WHERE name = 'Alice'; 7. 删除数据 DELETE FROM users WHERE id = 1; 8. 创建索引 CREATE INDEX idx_email ON users(email); 9. 删除表 DROP TABLE users; 10. 删除数据库 DROP DATABASE mydatabase; 这些只是MySQL中最基础的语句。实际上,MySQL提供了许多其他功能和复杂的查询选项,如连接查询、子查询、聚合函数等。为了充分利用MySQL,建议深入学习其官方文档和相关的教程。

MySQL基础语句 MySQL是一个流行的关系型数据库管理系统。下面是一些简单的MySQL基础语句,用于执行常见的数据库操作。 1. 创建数据库 CREATE DATABASE mydatabase; 2. 使用数据库 USE mydatabase; 3. 创建表 CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, name VARCHAR(50) NOT NULL, email VARCHAR(100) UNIQUE NOT NULL, age INT); 4. 插入数据 INSERT INTO users (name, email, age) VALUES ('Alice', 'alice@example.com', 25); 5. 查询数据 查询所有记录 SELECT * FROM users; 查询特定字段 SELECT name, email FROM users; 带条件的查询 SELECT * FROM users WHERE age > 20; 6. 更新数据 UPDATE users SET age = 26 WHERE name = 'Alice'; 7. 删除数据 DELETE FROM users WHERE id = 1; 8. 创建索引 CREATE INDEX idx_email ON users(email); 9. 删除表 DROP TABLE users; 10. 删除数据库 DROP DATABASE mydatabase; 这些只是MySQL中最基础的语句。实际上,MySQL提供了许多其他功能和复杂的查询选项,如连接查询、子查询、聚合函数等。为了充分利用MySQL,建议深入学习其官方文档和相关的教程。 -

MySQL数据库管理系统介绍 MySQL 数据库管理系统是一种广泛使用的开源关系型数据库管理系统。 以下是 MySQL 的一些重要特点和优势: 1. 开源免费:可自由使用和分发。 2. 性能高效:在处理大量数据时表现出色。 3. 广泛支持:与多种编程语言和开发框架兼容。 4. 可靠性高:具有稳定的性能和数据安全性。 5. 易于使用:相对容易学习和掌握。 6. 可扩展性强:能够适应不同规模的项目需求。 7. 丰富的功能:提供各种数据操作和管理功能。 8. 社区支持:拥有活跃的社区,提供丰富的资源和解决方案。 它常用于以下场景: 1. Web 应用程序。 2. 企业级应用。 3. 数据分析和报表生成。 总之,MySQL 是一种强大而流行的数据库管理系统,为许多应用程序提供了可靠的数据存储和管理解决方案。

MySQL数据库管理系统介绍 MySQL 数据库管理系统是一种广泛使用的开源关系型数据库管理系统。 以下是 MySQL 的一些重要特点和优势: 1. 开源免费:可自由使用和分发。 2. 性能高效:在处理大量数据时表现出色。 3. 广泛支持:与多种编程语言和开发框架兼容。 4. 可靠性高:具有稳定的性能和数据安全性。 5. 易于使用:相对容易学习和掌握。 6. 可扩展性强:能够适应不同规模的项目需求。 7. 丰富的功能:提供各种数据操作和管理功能。 8. 社区支持:拥有活跃的社区,提供丰富的资源和解决方案。 它常用于以下场景: 1. Web 应用程序。 2. 企业级应用。 3. 数据分析和报表生成。 总之,MySQL 是一种强大而流行的数据库管理系统,为许多应用程序提供了可靠的数据存储和管理解决方案。 -

Kali Linux如何开启ssh远程连接服务 在Kali Linux中开启SSH服务,可以按照以下步骤进行操作: 切换到管理员用户:在终端中输入su root,然后输入root用户的密码以切换到root用户。这是因为修改SSH服务的配置文件通常需要管理员权限。 安装SSH服务器:如果尚未安装OpenSSH服务器,可以使用以下命令来安装它:apt-get install openssh-server。 启动SSH服务:有多种方法可以启动SSH服务。可以使用传统的/etc/init.d/ssh start命令,或者使用新的systemctl命令,如systemctl start ssh。 屏幕截图 2024-04-18 224341.png图片 接着输入kali的密码,进行授权开放访问 查看SSH服务状态:为了确保SSH服务已经成功启动,可以使用systemctl status ssh命令来查看SSH服务的状态。 配置SSH服务:如果需要修改SSH服务的配置,例如允许root用户远程登录,可以编辑/etc/ssh/sshd_config文件。打开这个文件,找到PermitRootLogin prohibit-password这一行,将其修改为PermitRootLogin yes。同时,确保PasswordAuthentication行前面的注释符号#被去掉,并将no修改为yes。保存并退出编辑器。 重启SSH服务:在修改了SSH服务的配置文件后,需要重启SSH服务以使更改生效。可以使用service ssh restart或systemctl restart ssh命令来重启SSH服务。 确保SSH服务随系统自动启动:为了确保在系统重启后SSH服务能够自动启动,可以使用update-rc.d ssh enable或systemctl enable ssh命令。 完成以上步骤后,SSH服务应该已经在Kali Linux上成功开启,并且可以通过SSH进行远程连接了。请注意,在进行这些操作时,需要确保你的系统已经更新到最新版本,并且了解每个步骤的含义和作用,以避免可能的安全风险或配置错误。 我们先用命令 “ifcofig” 查看虚拟机的远程IP地址 复制网卡eth0的IP地址即可 QQ截图20240418224915.png图片 接着我们打开Windows10以上的终端面板 然后输入命令“ssh kali@ip”然后回车 QQ截图20240418225105.png图片 接着输入密码就能连接成功

Kali Linux如何开启ssh远程连接服务 在Kali Linux中开启SSH服务,可以按照以下步骤进行操作: 切换到管理员用户:在终端中输入su root,然后输入root用户的密码以切换到root用户。这是因为修改SSH服务的配置文件通常需要管理员权限。 安装SSH服务器:如果尚未安装OpenSSH服务器,可以使用以下命令来安装它:apt-get install openssh-server。 启动SSH服务:有多种方法可以启动SSH服务。可以使用传统的/etc/init.d/ssh start命令,或者使用新的systemctl命令,如systemctl start ssh。 屏幕截图 2024-04-18 224341.png图片 接着输入kali的密码,进行授权开放访问 查看SSH服务状态:为了确保SSH服务已经成功启动,可以使用systemctl status ssh命令来查看SSH服务的状态。 配置SSH服务:如果需要修改SSH服务的配置,例如允许root用户远程登录,可以编辑/etc/ssh/sshd_config文件。打开这个文件,找到PermitRootLogin prohibit-password这一行,将其修改为PermitRootLogin yes。同时,确保PasswordAuthentication行前面的注释符号#被去掉,并将no修改为yes。保存并退出编辑器。 重启SSH服务:在修改了SSH服务的配置文件后,需要重启SSH服务以使更改生效。可以使用service ssh restart或systemctl restart ssh命令来重启SSH服务。 确保SSH服务随系统自动启动:为了确保在系统重启后SSH服务能够自动启动,可以使用update-rc.d ssh enable或systemctl enable ssh命令。 完成以上步骤后,SSH服务应该已经在Kali Linux上成功开启,并且可以通过SSH进行远程连接了。请注意,在进行这些操作时,需要确保你的系统已经更新到最新版本,并且了解每个步骤的含义和作用,以避免可能的安全风险或配置错误。 我们先用命令 “ifcofig” 查看虚拟机的远程IP地址 复制网卡eth0的IP地址即可 QQ截图20240418224915.png图片 接着我们打开Windows10以上的终端面板 然后输入命令“ssh kali@ip”然后回车 QQ截图20240418225105.png图片 接着输入密码就能连接成功