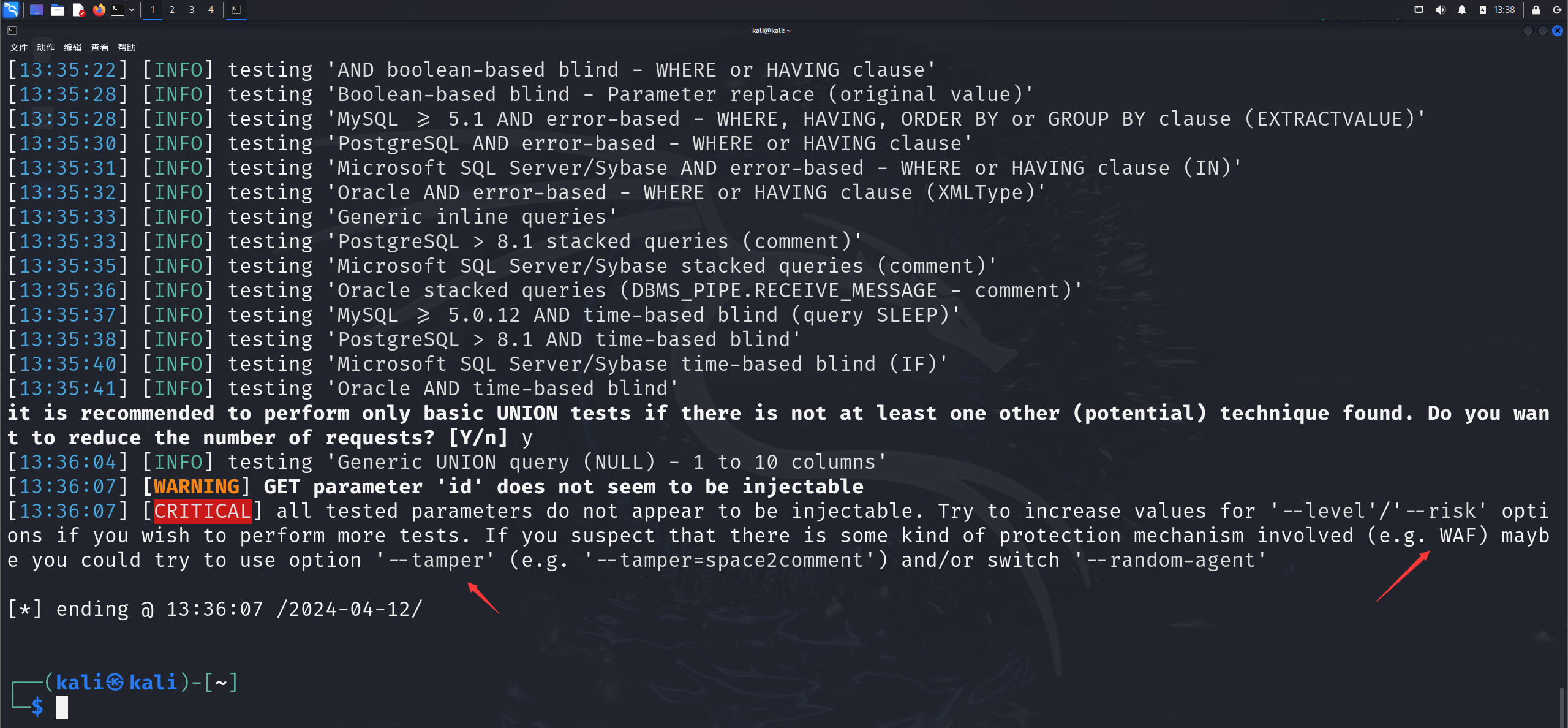

当SQLmap返回说所有测试参数似乎都不是可注射的时,这通常意味着SQLmap在默认参数和测试级别下没有检测到SQL注入漏洞。然而,这并不意味着该站点一定没有漏洞,可能是需要更深入的测试或者绕过某些安全机制。

你可以按照SQLmap的建议,增加--level和--risk选项的值来执行更深入的测试。--level选项用来指定测试的深度,而--risk选项用来指定测试的风险等级,即尝试的注入技术的风险程度。

同时,如果你怀疑站点使用了某种保护机制(如Web应用防火墙WAF),你可以使用--tamper选项来尝试绕过这些机制。--tamper允许你指定一个或多个脚本来修改SQLmap生成的SQL注入payload,以绕过防火墙的检测。

此外,使用--random-agent选项可以让SQLmap随机选择一个User-Agent进行请求,这有助于避免因为User-Agent被识别而导致的测试失败。

下面是一个更深入的测试命令示例:

sqlmap -u 'http://目标网站/index.php?id=1' --level=5 --risk=3 --tamper=space2comment --random-agent

在这个命令中:

--level=5:指定测试深度为5,这将执行更多的测试步骤和尝试。

--risk=3:指定风险等级为3,这将允许SQLmap尝试更高风险但可能更有效的注入技术。

--tamper=space2comment:使用space2comment脚本尝试绕过可能的防火墙检测。你可以根据需要选择其他的tamper脚本或者组合多个脚本。

--random-agent:让SQLmap随机选择一个User-Agent进行请求。

请注意,增加--level和--risk的值可能会导致更多的误报或增加对目标站点的压力,因此请确保你有权进行这些测试,并且了解可能带来的后果。

此外,如果你怀疑站点有特定的保护机制或防火墙,你可能需要研究这些机制的工作原理,并找到相应的绕过策略。这可能需要深入的安全知识或经验。

最后,再次强调,请确保你有合法的权限对目标进行测试,并且始终遵守法律和道德准则。未经授权的测试是违法的,并可能导致严重的后果。